Sophos Wireless v2.3 bietet viele neue Funktionen, die auf Wunsch der Benutzer implementiert wurden.

Das ist neu:

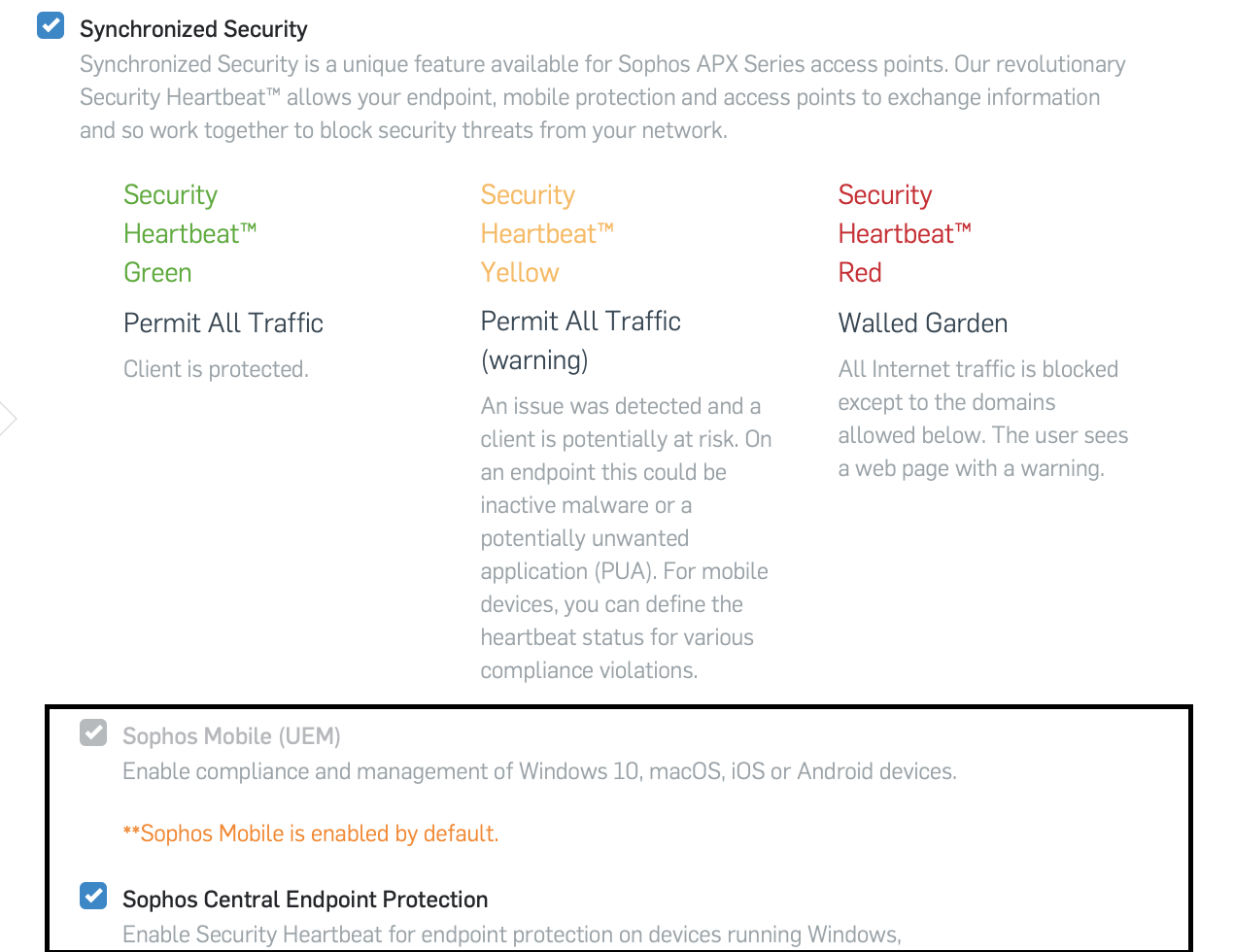

- Sync Sec: Option zur separaten Aktivierung von Synchronized Security für Endpoint und Mobile (UEM)

- Sync Sec: Option zur Erstellung von auf SSIDs beschränkten verwalteten Geräten

- Sync Sec: Benutzerdefinierte URL-Whitelist für roten Security Heartbeat/kontrollierte Umgebung

- Benutzername: Zu bestimmten Authentifizierungsmethoden in der Geräteliste angezeigte Benutzeridentität

Bitte beachten: „Synchronized Security“-Funktionen werden nur von der APX-Serie unterstützt Mit Synchronized Security in Wireless erschließen sich lukrative Cross-Sell-Möglichkeiten: Ab sofort gilt dies auch für die XG Firewall, wenn Ihre Kunden Synchronized Security bereits nutzen (sofern Wireless mit Sophos Central verwaltet wird.)

Separate Aktivierung von Synchronized Security für Endpoint und Mobile

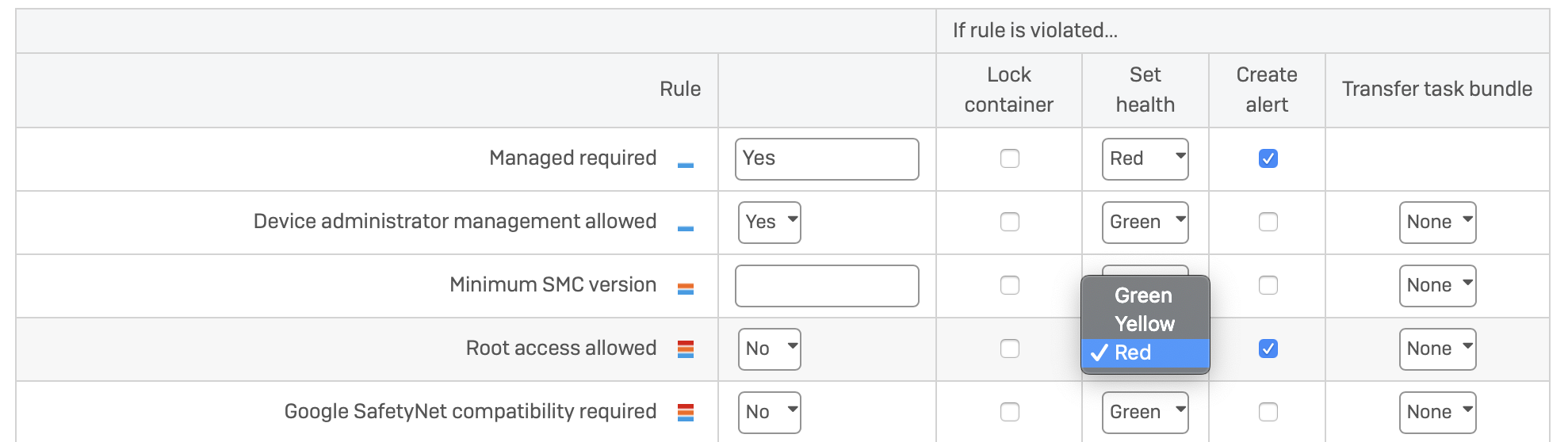

Auch verwaltete Mobilgeräte sind potenzielle Angriffspunkte für Hacker. Aus diesem Grund darf sich die Zugriffskontrolle nicht auf die Geräteebene beschränken, sondern muss auch Netzwerke und WLAN (für Mobilgeräte) abdecken. Technischer Hintergrund: Sophos Wireless Synchronized Security Wenn Synchronized Security in Wireless aktiviert ist, erscheint der Integritätsstatus des Geräts im Dashboard. Bei rotem Status beschränkt sich der WLAN-Zugriff auf eine benutzerdefinierte URL-Liste (mehr Infos zur sogenannten „kontrollierten Umgebung“ finden Sie im Folgenden). Administratoren können „Network Access Control“-Regeln zu jeder Compliance-Regel für Mobilgeräte sowie einen grünen, gelben oder roten Integritätsstatus festlegen (siehe unten).

Bisher stand dieses Feature Kunden mit Synchronized Security in der XG Firewall oder Endpoint nicht zur Verfügung, da nach Aktivierung von Synchronized Security in Wireless kein Heartbeat mehr an die XG gesendet wurde. Ab sofort erfolgt die Aktivierung separat. Wenn Synchronized Security für Endpoint also jetzt in Wireless deaktiviert wird, bleiben die Sicherheitseinstellungen in Sophos Mobile aktiviert und werden für sämtliche per WLAN verbundenen, mit demselben Sophos-Central-Konto verwalteten Geräte übernommen.

Bisher stand dieses Feature Kunden mit Synchronized Security in der XG Firewall oder Endpoint nicht zur Verfügung, da nach Aktivierung von Synchronized Security in Wireless kein Heartbeat mehr an die XG gesendet wurde. Ab sofort erfolgt die Aktivierung separat. Wenn Synchronized Security für Endpoint also jetzt in Wireless deaktiviert wird, bleiben die Sicherheitseinstellungen in Sophos Mobile aktiviert und werden für sämtliche per WLAN verbundenen, mit demselben Sophos-Central-Konto verwalteten Geräte übernommen.

Dadurch werden per WLAN verbundene Mobilgeräte nun noch besser vor Verbindungen zu schädlichen Webservern geschützt. XG-Kunden, die sich bereits von den Vorteilen von Synchronized Security überzeugen konnten, können ihren Schutz durch die kombinierte Performance von Wireless und Mobile optimieren. Hinweis: Das Feature steht ausschließlich für mit Sophos Central verwaltete Access Points der APX-Serie zur Verfügung. Bestandsaufnahme:

- Wie verhindern Sie, dass sich nicht kompatible Mobilgeräte mit dem WLAN-Netzwerk Ihres Unternehmens verbinden?

- Mit Wireless + Mobile in Sophos Central erfolgt der Schutz vollkommen automatisch.

- Sie nutzen Synchronized Security bereits für Ihre Endpoints mit der XG Firewall. Würde sich diese Funktion auch für Ihre Mobilgeräte im WLAN anbieten?

- Können Sie den Integritätsstatus Ihrer Mobilgeräte einsehen?

Beschränken von WLAN-Netzwerken auf verwaltete Geräte

Hinweis: Das Feature ist nur dann verfügbar, wenn Synchronized Security für Mobile und Endpoint in Sophos Wireless aktiviert ist. Von Benutzern, die gegen Sicherheitsrichtlinien im Unternehmen verstoßen, gehen enorme Sicherheitsrisiken aus.

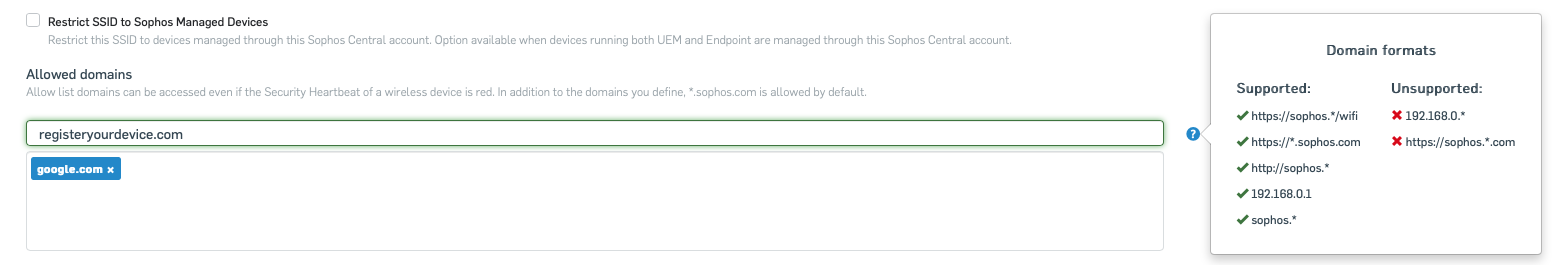

Vor diesem Hintergrund ziehen immer mehr Unternehmen einen Umstieg auf „Zero Trust“ in Erwägung und setzen insbesondere in BYOD-Umgebungen schon jetzt separate Vertrauensebenen um. Da verwalteten Geräten etwa automatisch Regeln zugewiesen werden, gelten sie bis zu einem gewissen Grad als vertrauenswürdig. Auch der Zugriff eines Geräts auf das WLAN des Unternehmens kann hierbei relevant sein. Sophos Wireless bietet ab sofort die Option zur Erstellung von SSIDs, die sich ausschließlich auf verwaltete Geräte beschränken. Die Verwaltung muss über dasselbe Sophos-Central-Konto erfolgen.  Stellt ein nicht verwaltetes Gerät eine Verbindung zur SSID her, wird es als Gerät mit rotem Security Heartbeat eingestuft und kann nur auf eine beschränkte, benutzerdefinierte URL-Liste zugreifen. Versucht ein Benutzer, auf eine andere Website zuzugreifen, wird eine Warnung angezeigt. Nach Erstellung der SSID lässt sich die Warnung auf Wunsch auch personalisieren, wie in der Grafik auf der linken Seite gezeigt wird. So können Unternehmen ihre Mitarbeiter über die Registrierung ihrer Geräte informieren oder auf eine erlaubte Website zur Problembehebung verlinken. Darüber hinaus können Ihre Kunden eine kontrollierte Umgebung erstellen, bei der sich der Zugriff auf eine begrenzte Auswahl an URLs auf einer Whitelist beschränken lässt.

Stellt ein nicht verwaltetes Gerät eine Verbindung zur SSID her, wird es als Gerät mit rotem Security Heartbeat eingestuft und kann nur auf eine beschränkte, benutzerdefinierte URL-Liste zugreifen. Versucht ein Benutzer, auf eine andere Website zuzugreifen, wird eine Warnung angezeigt. Nach Erstellung der SSID lässt sich die Warnung auf Wunsch auch personalisieren, wie in der Grafik auf der linken Seite gezeigt wird. So können Unternehmen ihre Mitarbeiter über die Registrierung ihrer Geräte informieren oder auf eine erlaubte Website zur Problembehebung verlinken. Darüber hinaus können Ihre Kunden eine kontrollierte Umgebung erstellen, bei der sich der Zugriff auf eine begrenzte Auswahl an URLs auf einer Whitelist beschränken lässt.

Benutzerdefinierte URL-Whitelist für roten Security Heartbeat/kontrollierte Umgebung

Bisher wurden Geräte mit rotem Integritätsstatus in eine kontrollierte Umgebung übertragen. Dabei beschränkt sich der Zugriff auf eine von uns erstellte vordefinierte URL-Liste (nur „*sophos.com“-Domänen). Vergleichbar ist die kontrollierte Umgebung etwa mit der Nutzung von WLAN in einem Hotel – zunächst wird nur die Hotelwebsite angezeigt und erst nach der Registrierung können Gäste uneingeschränkt surfen. Ab sofort lassen sich auch benutzerdefinierte URL-Whitelists erstellen. Admins können beispielsweise Websites zur Behebung von Compliance-Problemen oder sonstige interne Websites mit hilfreichen Information zu Unternehmensrichtlinien oder Security-Downloads hinzufügen.

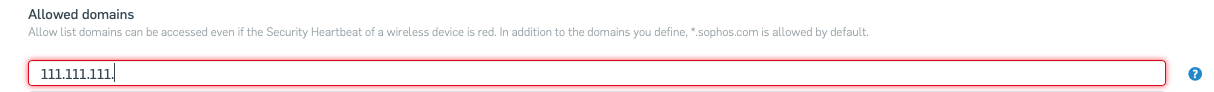

Ihre Kunden müssen lediglich die URL oder IP-Adresse in Sophos Central eingeben und die Eingabetaste drücken. Ist das Feld rot umrandet, wird das Format nicht unterstützt.

Zu bestimmten Authentifizierungsmethoden in der Geräteliste angezeigte Benutzeridentität

Die Benutzeridentität ist ein zentraler Bestandteil unserer Zero-Trust-Strategie. Wenn Unternehmen wissen, wer sich mit ihrem Netzwerk verbindet, können sie den Zugriff entsprechend festlegen. Ab sofort zeigt Sophos Wireless die Benutzeridentität zu bestimmten Authentifizierungsmethoden in der Geräteliste an. Dies setzt natürlich voraus, dass der jeweilige Benutzer im Vorfeld einen Benutzernamen (beispielsweise eine E-Mail-Adresse) eingegeben hat. Die folgenden Authentifizierungsmethoden werden unterstützt:

- WPA2 Enterprise

- Authentifizierung über das Captive Portal

- Anmeldeinformationen für soziale Medien

- Backend-Authentifizierung

Weitere Vertriebschancen und ein Ausblick auf künftige Versionen

Die neuen Features sorgen für noch mehr Benutzerfreundlichkeit in Sophos Wireless. Zudem erschließen sich Ihnen neue Möglichkeiten zur Positionierung von Sophos-Central-verwaltetem Wireless bei Ihren XG-Firewall- und Sophos-Central-Kunden. Outdoor-Modell APX 320X Anfang September steht der Launch der Outdoor APX 320X an. Wie Sie vielleicht bereits der ab heute gültigen Preisliste entnehmen konnten, verzögert sich die Markteinführung. Wir halten Sie natürlich auf dem Laufenden.