Das Early-Access-Programm (EAP) zu Sophos ZTNA wird voraussichtlich bereits in wenigen Wochen gestartet. Daher möchten wir Ihnen an dieser Stelle Ihre Fragen zu unserer Lösung beantworten und Sie darüber informieren, was Sie erwartet. Wenn Sie sich schon jetzt beim EAP anmelden, werden Sie sofort benachrichtigt, wenn das Programm anläuft.

Registrierung für das Early-Access-Programm

Der EAP-Start ist für Anfang nächsten Monats geplant. Sie und Ihre Kunden können sich ab sofort unter sophos.com/ztna für das EAP anmelden! Wir informieren Sie, wenn das Programm gestartet wird.

Aufzeichnung des ZTNA-Webinars ansehen

Sie haben unser SophSkills-Webinar in der vergangenen Woche verpasst? Sehen Sie sich die Aufzeichnung an (Überblick über das EAP zu ZTNA und Demo einer Vorversion).

Häufig gestellte Fragen zu Sophos ZTNA

Worum geht es bei ZTNA?

Dieser Artikel bietet eine umfassende Übersicht zu Zero Trust Network Access.

Welche Vorteile bietet ZTNA (im Vergleich zu Remote Access VPN)?

Zwar leistet uns Remote Access VPN nach wie vor gute Dienste, Sophos ZTNA bietet jedoch zahlreiche weitere Vorteile und ist somit die attraktivere Lösung zur Verbindung von Kunden mit wichtigen Anwendungen und Daten:

- Gezieltere Steuerung: Mit ZTNA lässt sich der Zugriff auf Daten und Anwendungen gezielt steuern, um laterale Bewegungen zu verhindern und die Segmentierung zu optimieren. Bei VPN wird der Zugriff nach dem „Alles-oder-Nichts“-Prinzip gewährt bzw. verweigert. Nach der Anmeldung im Netzwerk unterliegen Benutzer jedoch in der Regel keinerlei Zugriffsbeschränkungen.

- Mehr Sicherheit: Bei ZTNA wird das Konzept des „impliziten Vertrauens“ von der Prüfung des Geräte- und Systemstatus mithilfe von Zugriffsrichtlinien abgelöst. Dies sorgt für noch mehr Sicherheit. VPN berücksichtigt den Gerätestatus nicht und kompromittierte oder nicht richtlinienkonforme Geräte können zu Datenpannen führen.

- Einfachere Benutzer-Registrierung: ZTNA lässt sich wesentlich einfacher bereitstellen. Auch die Anmeldung neuer Mitarbeiter – insbesondere von Mitarbeitern im Homeoffice – ist unkompliziert. Die Einrichtung, Bereitstellung und Nutzung von VPN gestalten sich dagegen wesentlich aufwändiger.

- Transparenz für Benutzer: ZTNA bietet genau das richtige Maß an Transparenz für Benutzer. Zudem lassen sich Verbindungen mühelos verwalten. Bei VPN hingegen treten bisweilen Probleme auf, die sich nicht ohne den technischen Support beheben lassen.

Was umfasst Sophos ZTNA?

Mit Sophos ZTNA, unserer neuen in der Cloud bereitgestellten und verwalteten Produktkategorie, können Sie und Ihre Kunden wichtige Netzwerkanwendungen komfortabel und transparent absichern und gezielt steuern. Das EAP zu Sophos ZTNA ist für nächsten Monat geplant.

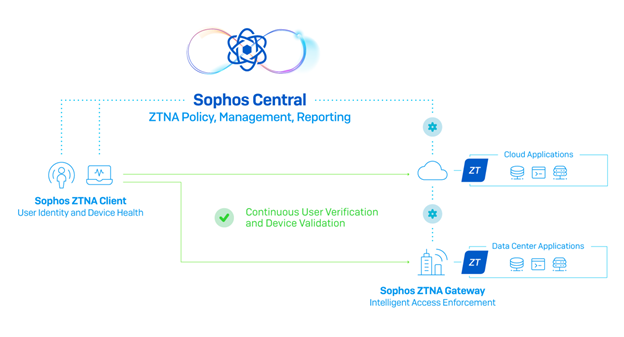

Sophos ZNTA besteht aus drei Hauptkomponenten:

- Sophos Central, unsere zentrale, cloudbasierte Reporting- und Management-Plattform erleichtert Ihnen und Ihren Kunden die Verwaltung aller Sophos-Produkte, einschließlich Sophos ZTNA. Sophos ZTNA ist durch die Integration in Sophos Central vollständig cloudfähig. Die Lösung lässt sich einfach bereitstellen und zeichnet sich durch eine detaillierte Richtlinienverwaltung sowie aufschlussreiches Reporting in der Cloud aus.

- Sophos ZTNA-Gateway – eine virtuelle Appliance, die diverse Plattformen unterstützt und Netzwerkanwendungen lokal und in der Public Cloud schützt. Zunächst werden AWS und VMware ESXi unterstützt. In Kürze folgen dann auch Azure, Hyper-V, Nutanix und mehr.

- Sophos ZTNA-Client – transparente, reibungslose Konnektivität zu kontrollierten Anwendungen für Endbenutzer auf der Basis von Benutzeridentität und Gerätestatus. Die Lösung lässt sich in Synchronized Security integrieren und empfängt so Informationen zu Heartbeat und Gerätestatus. Die Bereitstellung erfolgt dabei einfach und komfortabel über Sophos Central. ZTNA kann parallel zu Intercept X oder als Einzellösung in Kombination mit beliebigen Desktop-AV-Clients installiert werden. Bei der Einzellösung wird der Integritätsstatus vom Windows Security Center abgerufen. In der Anfangsphase werden zunächst Windows-, kurz darauf auch macOS- und schlussendlich Linux- und Mobilplattformen unterstützt.

Ab wann ist Sophos ZTNA verfügbar?

Die erste Phase des Early-Access-Programms startet voraussichtlich Anfang März. Die Veröffentlichung findet dann voraussichtlich Mitte 2021 statt. Sie können sich ab sofort für das EAP anmelden.

Welche Anwendungen eignen sich für Sophos ZTNA?

Sophos ZTNA bietet sichere Konnektivität für alle auf dem lokalen Unternehmensnetzwerk, einer Hosting-Site oder in der Cloud gehosteten Netzwerkanwendungen. Dies umfasst etwa den RDP-Zugriff auf Netzwerkfreigaben oder Anwendungen wie Jira, Wikis, Quellcode-Repositorys, Support- und Ticket-Apps usw.

Der Zugriff auf SaaS-Anwendungen wie SalesForce.com oder Office365 wird von ZTNA nicht gesteuert, da es sich hierbei um öffentliche, im Kontakt mit dem Internet stehende Anwendungen handelt, die von mehreren Kunden genutzt werden. Die jeweiligen Saas-Anbieter gewährleisten den sicheren Zugriff auf die Anwendung. In der Regel sorgt mehrstufige Authentifizierung für zusätzlichen Schutz.

Welche Client-, Gateway- und Identity-Plattformen werden unterstützt?

- Clients: Client-Plattformen umfassen zunächst eine clientlose Option für alle Plattformen (EAP1), native Windows-Unterstützung (EAP2 und GA), macOS-Unterstützung (Anfang 2022) und schließlich Linux- und Mobilplattformen (iOS und Android). Der Integritätsstatus wird anfänglich mit dem Synchronized Security Heartbeat (EAP2 und GA) und später mit dem Windows Security Center (Anfang 2022) ermittelt. Künftig werden zudem weitere Lösungen zur Geräteprüfung integriert.

- Gateways: Als Gateway-Plattformen werden nur virtuelle Plattformen unterstützt: zunächst VMware ESXi (EAP1) und anschließend AWS (Public Cloud – EAP2). Nach der Veröffentlichung kommen weitere Plattformen hinzu, wie etwa Azure, Hyper-V, Nutanix, K8S und GCP.

- Identitätsanbieter: Im Bereich Identitätsmanagement unterstützt Sophos ZTNA zunächst Azure Active Directory (EAP 1) und Okta (EAP 2). Als Verzeichnisdienste (EAP2 und GA) werden Azure und lokales Active Directory (einschließlich der von Sophos Central schon heute unterstützten AD-Synchronisierung) unterstützt. Ihre Kunden können die mehrstufige Authentifizierung in Azure von Anfang an nutzen. Die Unterstützung von MFA-Lösungen anderer Anbieter folgt in einer künftigen Version.

Handelt es sich bei ZTNA um eine Einzellösung oder ist dafür ein weiteres Sophos-Produkt erforderlich?

Sophos ZTNA ist eine Einzellösung. Es sind keine weiteren Sophos-Produkte erforderlich. ZTNA wird kostenlos über Sophos Central verwaltet. Für Kunden, die weitere Sophos-Produkte im Einsatz haben, bietet Central natürlich zahlreiche zusätzliche Vorteile. ZTNA lässt sich parallel zu Intercept X bereitstellen. Intercept X ist jedoch nicht erforderlich. Sophos ZTNA kann gemeinsam mit Desktop-Virenschutzsoftware und Firewalls anderer Anbieter genutzt werden.

Wie läuft die Bereitstellung des Sophos-ZTNA-Clients ab?

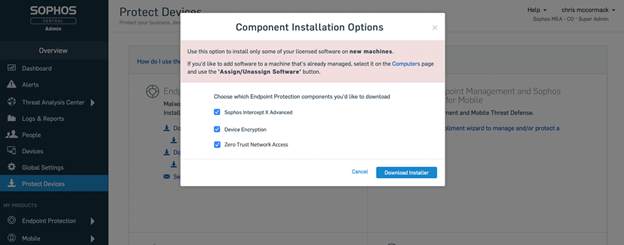

Kunden, die ihre Geräte mit Sophos Central schützen, können Sophos ZTNA ganz einfach parallel zu Intercept X und Device Encryption installieren. Siehe unten …

Lässt sich ZTNA in die XG Firewall und Intercept X integrieren?

Sophos ZTNA ist vollständig mit der XG Firewall und Sophos Intercept X kompatibel. Außerdem lässt sich der Security Heartbeat zur Prüfung des Integritätsstatus von Geräten in ZTNA-Richtlinien nutzen. Sie und Ihre Kunden können den ZTNA-Client ganz einfach und schnell im Rahmen einer Intercept-X-Installation bereitstellen. Selbstverständlich kann Sophos ZTNA auch mit Desktop-Virenschutzlösungen oder Firewalls anderer Anbieter genutzt werden. In Kombination mit anderen Sophos-Produkten, wie etwa der XG Firewall oder Intercept X, werden jedoch die besten Ergebnisse erzielt.

Wonach richten sich Lizenzierung und Preise?

Sophos ZTNA wird wie unsere Endpoint-Produkte auf Benutzerbasis lizenziert. ZTNA wird nicht auf Geräte- sondern auf Benutzerbasis lizenziert. Benutzer mit drei Geräten benötigen also etwa nur eine Lizenz.

Ihre Kunden können so viele ZTNA-Gateways bereitstellen, wie zum Schutz sämtlicher Anwendungen erforderlich sind. Das Gateway sowie die Verwaltung in Sophos Central sind kostenlos.

Wie schneidet ZTNA ab im Vergleich zu …

DUO?

Bei DUO handelt es sich um eine Lösung zur Identitätsverifizierung von Benutzern, bei der die mehrstufige Authentifizierung (MFA) im Vordergrund steht. Identitätsprüfung und mehrstufige Authentifizierung und somit auch DUO sind wichtige Bestandteile einer ZTNA-Lösung. Darüber hinaus prüft ZTNA jedoch auch den Integritätsstatus von Geräten. Sophos ZTNA unterstützt zunächst die mehrstufige Authentifizierung von Azure sowie sämtlicher in Azure integrierbarer Identitätsanbieter. DUO und weitere MFA-Lösungen folgen zu einem späteren Zeitpunkt.

NAC?

Zwar handelt es sich sowohl bei NAC- als auch bei ZTNA-Technologien um Lösungen zur Zugriffskontrolle. Mehr Gemeinsamkeiten sind davon abgesehen jedoch nicht vorhanden. Network Access Control (NAC) regelt den physischen Zugriff auf ein lokales Netzwerk. ZTNA kontrolliert hingegen den Zugang zu Daten sowie bestimmten Netzwerkanwendungen und beschränkt sich dabei nicht auf lokale Netzwerke.

VPN?

Zwar hat uns Remote Access VPN gute Dienste geleistet, doch bietet ZTNA zahlreiche weitere Vorteile (siehe oben). Natürlich ist VPN in manchen Bereichen noch immer eine gute Wahl. Dies ist etwa der Fall, wenn eine relativ geringe Anzahl an Mitarbeitern (z. B. die IT-Abteilung) umfassenden Zugriff auf Netzwerkanwendungen sowie Dienste zu deren Verwaltung benötigt. Und ja, VPN wird auch künftig eine wichtige Rolle bei der Site-to-Site-Konnektivität zukommen. Für die Benutzer der meisten Unternehmen kann ZTNA Remote Access VPN jedoch ersetzen, da ZTNA noch detailliertere Sicherheit sowie maximale Transparenz und Benutzerfreundlichkeit bietet.

Firewalls?

Genau wie VPN stellt auch ZTNA eine Ergänzung zu einer Firewall dar. Firewalls spielen weiterhin eine zentrale Rolle beim Schutz von Unternehmensnetzwerken und Assets in Rechenzentren vor Angriffen, Bedrohungen und unbefugten Zugriffen. ZTNA ermöglicht Ihren Kunden detailliertere Kontrollen und mehr Sicherheit für Netzwerkanwendungen (lokal und in der Cloud) und verstärkt so den Schutz von Firewalls zusätzlich.

WAF?

WAF und ZTNA sind auf unterschiedliche Anwendungs- und Benutzertypen ausgerichtet. WAF dient dem Schutz sicherer öffentlicher Anwendungen mittels Firewall, Threat Detection und anderen Methoden (z. B. Schutz vor SQL-Injection-Angriffen). Im Gegensatz dazu steuert ZTNA den Zugriff auf interne, nicht öffentliche Anwendungen und stellt sicher, dass öffentliche Benutzer nicht auf ZTNA-geschützte Apps zugreifen können.

Synchronized Security?

Im Grunde unterliegen ZTNA und Synchronized Security dem gleichen Prinzip, da sie den Netzwerkzugriff anhand des Integritätsstatus von Geräten regeln. Außerdem spielt der Security Heartbeat bei der Überprüfung des Integritätsstatus von Geräten eine zentrale Rolle. Wenn ein Benutzergerät einen roten Heartbeat aufweist, kann der Zugriff auf Anwendungen mithilfe von Richtlinien genauso beschränkt werden, wie eine Firewall den Netzwerkzugriff einschränkt. ZTNA geht jedoch einen Schritt weiter als Synchronized Security, da die Benutzeridentität ebenfalls geprüft wird. Darüber hinaus steht bei ZTNA die Steuerung von Rechten an und des Zugriffs auf Anwendungen im Vordergrund. Synchronized Security konzentriert sich hingegen auf die automatische Reaktion auf Vorfälle und den Schutz vor Bedrohungen, um so Datendiebstahl zu stoppen.

SASE?

SASE (Secure Access Service Edge) beschreibt ein Modell, das Netzwerk- und Security-Funktionen als einen gemeinsamen Cloud-Service bereitstellt und zahlreiche Komponenten umfasst (z. B. Firewalls, SD-WAN, Secure Web Gateways, CASB und ZTNA), um so alle Benutzer in allen Netzwerken über die Cloud zu schützen. ZTNA ist eine Komponente von SASE und wesentliche Bestandteil unserer SASE-Strategie.