Jetzt neu: Sophos Container Image Scanning

Mittlerweile verwenden 95 % aller neuen Anwendungen Container (Quelle: 451 Research). Da Container immer beliebter werden, suchen Angreifer intensiv nach Sicherheitslücken und nutzen diese gezielt aus. Es gab bereits zahlreiche Sicherheitsvorfälle im Zusammenhang mit Containern, wie Rechteausweitungen mit damit einhergehender Malware-Installation.

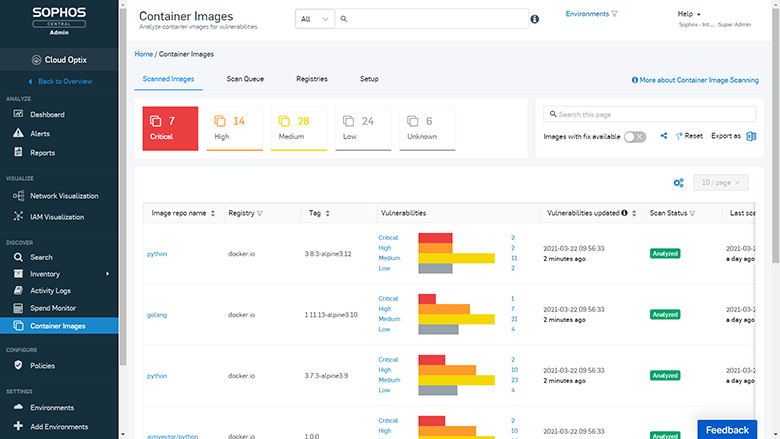

Sophos Cloud Optix bietet jetzt Einblick in Container Assets und Scans zur Identifizierung von Schwachstellen in Container Images, um Sicherheitspannen vorzubeugen. Mit Cloud Optix können Unternehmen Container Images vor der Bereitstellung scannen, um Bedrohungen durch Betriebssystem-Sicherheitslücken zu verhindern und neuere Versionen des Image mit Fehlerbehebungen zu identifizieren.

Dieser Ansatz ermöglicht Sicherheitsteams eine schnelle und sichere Entwicklung, weil DevOps-Teams die Möglichkeit haben, Container Images an folgenden Orten auf Sicherheitslücken zu scannen:

- Amazon Elastic Container Registries (ECR)

- Microsoft Azure Container Registries (ACR)

- Docker Hub Registries

- IaC-Umgebungen (Bitbucket und GitHub)

- Images in Ihrer Build-Pipeline (mit der Cloud Optix API)

Container Image ScannIng lässt sich ohne zuätzliche Lizenz ganz einfach einrichten, da Container Images unter die bereits lizenzierten Assets fallen. Erfahren Sie mehr über Sophos Container Security in unserer Hilfe.

Testen Sie Sophos Container Image Scanning kostenlos – jetzt in Sophos Central auf der Seite mit den kostenlosen Testversionen.

Weitere Updates für Cloud Optix

Das neueste Release von Sophos Cloud Optix bietet noch mehr als Container Image Scanning, u. a. neue automatisierte Remediation-Funktionen, um falsche Sicherheitskonfigurationen in Cloud-Umgebungen zu verhindern, und mehr:

- Webhooks: Zur Integration mit Systemen für Remediation, Reporting und andere Funktionen können Sie jetzt Webhooks verwenden. Sophos Cloud Optix ermöglicht die native Integration für eine Vielzahl von Systemen, darunter Jira, Slack, Teams usw. Wenn Sie ein anderes System verwenden oder Ihre eigenen Remediation-Funktionen nutzen möchten, können Sie Webhooks verwenden, um Warnmeldungen an einen http-Endpoint in Ihrer Umgebung zu schicken.

Lesen Sie hier in unserer Hilfe nach. - Verbesserungen beim Betriebsstatus: Auf der Seite „Environments“ (Umgebungen) können Sie jetzt für jede AWS-, Azure- und GCP-Umgebung den Betriebsstatus der Flow-Log- und Activity-Log-Erfassung anzeigen.

- Filtererweiterung „Unused“ bei Azure NSG: Im Inventory (Seite „Azure Network Security Groups“) berücksichtigt der Filter „Unused“ jetzt neben VMs die folgenden zusätzlichen Azure Services, denen Sicherheitsgruppen zugewiesen werden können: SQL Server, DB Server, CosmosDB, App Service, Function App, Storage Account.

- Neuer Datumsbereich-Filter: Die Datumsbereichsauswahl in den Hauptansichten der Cloud-Optix-Konsole, darunter Dashboard, Warnmeldungen und Aktivitätsprotokolle, wurde durch eine neue, flexiblere Auswahl ersetzt. Sie können zwischen verschiedenen häufig genutzten Datumsbereich-Optionen wählen oder mithilfe des Kalenders einen eigenen Datumsbereich auswählen.

- Compliance-Richtlinien-Tags für Warnmeldungen: Warnmeldungen für die Sicherheitsüberwachung entsprechend den Compliance-Richtlinienregeln werden mit einem „Compliance-Tag“ versehen, um die Richtlinien zu kennzeichnen, zu denen die Regel gehört. Compliance-Tags sind jetzt im Popup-Modal mit Details zu den Warnmeldungen enthalten. Sie können jetzt auch direkt aus der Warnmeldungs-Liste zu einer Seite mit Richtliniendetails verlinken, indem Sie auf ein Compliance-Tag in der Liste klicken.