Das Aufspüren von Angreifern in Cloud-Umgebungen ist kein leichtes Unterfangen – vor allem, wenn man nicht weiß, wonach man suchen muss. Doch wir haben gute Neuigkeiten für Sie: Cloud-Optix-Daten für AWS-Umgebungen wurden jetzt in unsere XDR-Plattform (Extended Detection and Response) integriert. Ihre Kunden erhalten leicht verständliche Abfragen zur Untersuchung von Vorfällen in AWS.

Bessere Bedrohungserkennung und Reaktion in AWS mit Sophos XDR

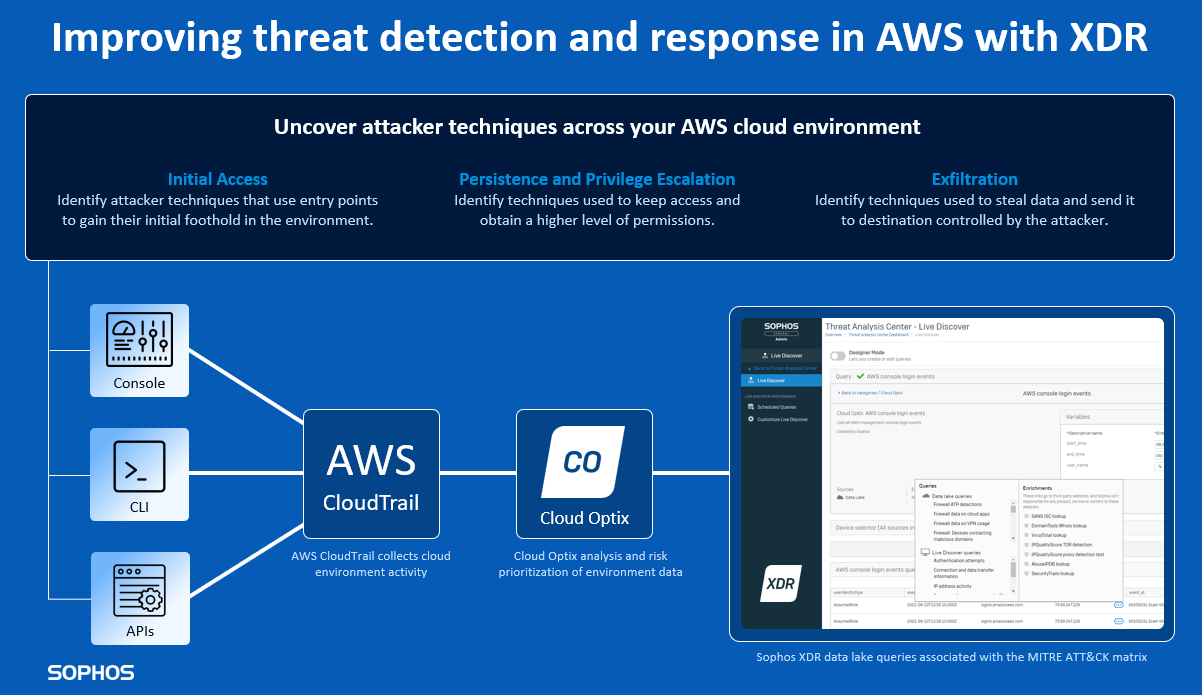

Durch die Integration in den AWS CloudTrail-Service kann Sophos Cloud Optix Daten aus der gesamten AWS-Umgebung eines Unternehmens erfassen und analysieren. So ermitteln IT-Security Teams schnell, mit welchen Techniken die Angreifer Zutritt erlangen und aufrecht erhalten sowie Daten exfiltrieren konnten – Aktivitäten, die vorhandene Sicherheitssoftware möglicherweise nicht erfasst.

Das XDR-Release im Überblick

Mehr Datenquellen

Datenquellen sind ein wesentlicher Bestandteil einer effektiven XDR-Strategie. Sophos XDR geht über die Endpoint-Ebene hinaus und berücksichtigt auch zahlreiche virtuelle Netzwerk-, SaaS-E-Mail- und Cloud-Workload-Datenquellen. Außerdem kann Sophos XDR jetzt Daten über AWS-Cloud-Umgebungen von Cloud Optix abrufen, sodass Sie und Ihre Kunden besser über die in der jeweiligen Cloud-Umgebung verwendeten Angriffstaktiken informiert sind.

Mehr Telemetriedaten zum Erkennen von Aktivitäten

Durch die Integration von Cloud-Optix-Daten des AWS CloudTrial-Service in Sophos XDR können IT-Security-Teams Aktivitäten von APIs, CLIs und Management-Konsolen in AWS-Cloud-Umgebungen untersuchen. Hierzu stehen vorformulierte, anpassbare SQL-Abfragen zur Verfügung, die auf der IaaS-Matrix von MITRE ATT&CK basieren (u. a. Erstzugriff, Persistenz, Rechteausweitung und Exfiltration).

Detailliertere Untersuchung und Reaktion auf Vorfälle

Eine zentrale Konsole bietet IT-Teams ein ganzheitliches Bild. So lassen sich Risiken und Angriffe schneller ermitteln. Cloud-Optix-Daten in Sophos XDR ziehen maximalen Nutzen aus AWS CloudTrail-Warnmeldungen. Dabei können Analysten mögliche Angriffspfade effizienter abfragen, wenn sich Hacker Zugriff auf eine AWS-Umgebung verschaffen konnten.

Zu Cloud-Optix-Erkennungen zählen unter anderem deaktivierte mehrstufige Authentifizierung (MFA) für AWS-IAM-Benutzer, Änderungen an Snapshot-Attributen von AWS-EC2-Instanzen, aufgrund derer Ressourcen offengelegt werden könnten, sowie Daten-Exflitrationen von AWS-EC2-Instanzen. IT-Security-Teams können so in der gleichen Konsole zu zusätzlichen Abfragen wechseln, wie etwa IP-Adressenaktivität, ATP-Erkennung oder Threat-Intelligence-Abfragen von anderen Anbietern, und bei Bedarf Maßnahmen ergreifen.

Erste Schritte

Ihre Kunden benötigen Intercept X Advanced for Server oder Endpoint with XDR und Sophos Cloud Optix Advanced. AWS CloudTrail muss dabei aktiviert sein.

Weitere Informationen zum proaktiven Schutz von Cloud-Umgebungen mit Cloud Optix finden Sie unter www.sophos.de/cloud-optix. Hier können Sie Sophos XDR für Cloud-Workloads kostenlos testen, im AWS Marketplace weiterverkaufen und mehr über unsere Lösung erfahren.