Teilen Sie diese Tipps mit Ihren Sophos-Firewall-Kunden und setzen Sie sie bei der Verwaltung Ihrer Kunden-Firewalls um.

1. Firmware bei jedem Release aktualisieren

Wenn Sie aus diesem Artikel nur eine Sache mitnehmen, dann bitte diesen Tipp. Die Empfehlung gilt nicht nur für Firewalls, sondern für die gesamte Netzwerk-Infrastruktur. In der Regel umfassen Firmware-Updates zu Sophos Firewall OS wichtige Sicherheitsverbesserungen. Mit der aktuellen Firmware-Version optimieren Sie den Schutz Ihrer Firewall. Wir haben vor Kurzem v19.5 MR1 der Sophos Firewall veröffentlicht. Die neue Version umfasst spannende neue Funktionen und Fixes und bringt ein erhebliches Performance-Plus.

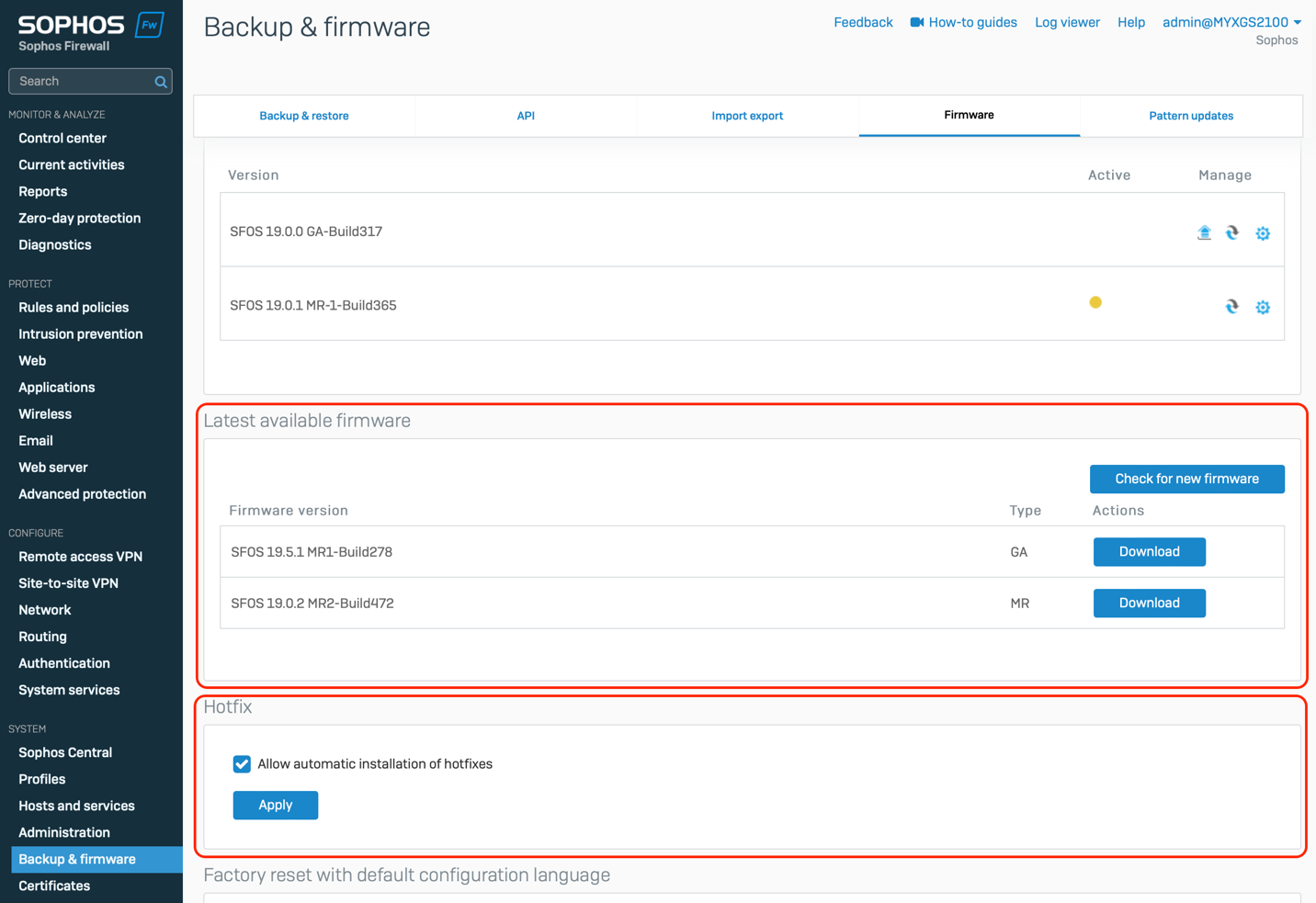

So finden Sie die aktuelle Firmware-Version: Navigieren Sie in der Firewall-Appliance zu Sicherung und Firmware > Firmware (siehe unten).

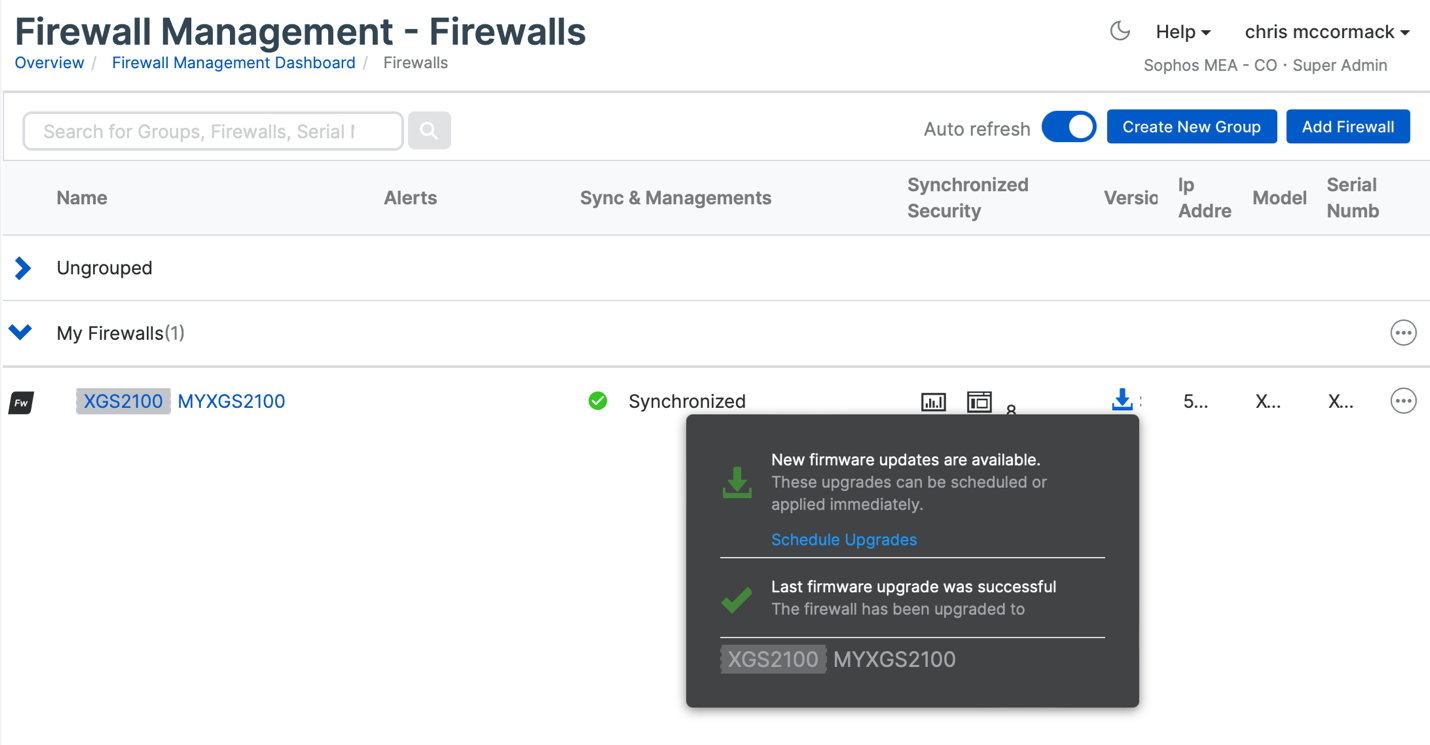

Klicken Sie in Sophos Central ganz einfach auf den Download-Pfeil zur Firewall, die Sie aktualisieren möchten, und wählen Sie die Option „Aktualisierungen planen“.

2. Hotfixes aktivieren

Gelegentlich werden zusätzlich zu den regulären Firmware-Updates Patches für Sicherheitslücken und andere Sicherheitsverbesserungen veröffentlicht. Über Hotfixes werden diese Updates automatisch installiert. Achten Sie also darauf, dass Hotfixes für alle Firewalls aktiviert sind. Die Funktion ist standardmäßig aktiviert. Wenn Sie sie deaktiviert haben sollten, empfehlen wir dringend, die Funktion wieder zu aktivieren. Navigieren Sie dazu zu Sicherung und Firmware > Firmware. Überprüfen Sie, ob die Option Automatische Installation von Hotfixes zulassen aktiviert ist (siehe Screenshot oben).

3. Zugriff auf Firewall-Dienste beschränken

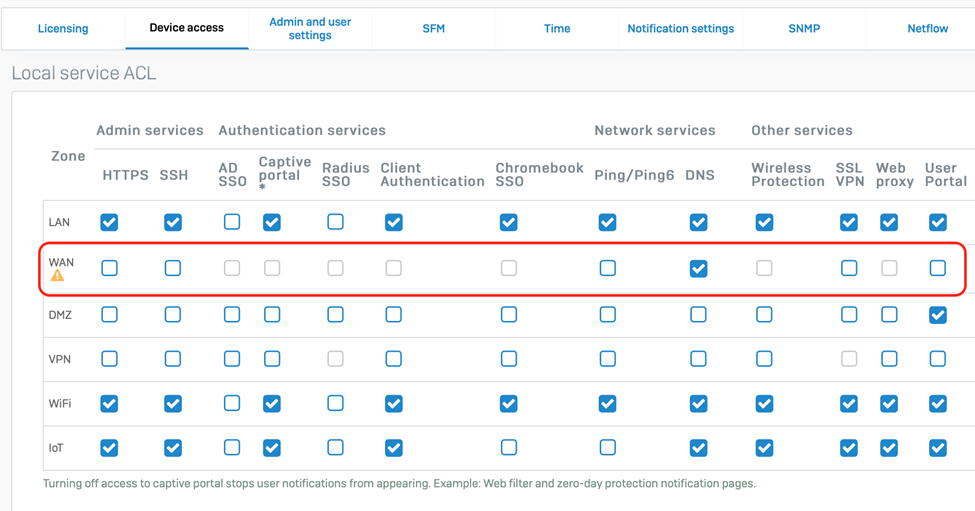

Die Sophos Firewall bietet verschiedene Möglichkeiten, den Zugriff auf nicht erforderliche Dienste einzuschränken, um das Risiko im WAN zu reduzieren. Überprüfen Sie die Appliance-Zugriffseinstellungen regelmäßig und stellen Sie sicher, dass alle nicht erforderlichen Dienste im WAN deaktiviert sind (siehe Screenshot unten). Wir empfehlen dringend, Remote-Admin-Zugriff über HTTPS und SSH sowie das Captive Portal und Benutzerportal im WAN zu deaktivieren. Verwenden Sie Sophos Central, VPN oder ZTNA für die Remote-Verwaltung von Firewalls. Anweisungen zur Verwaltung der Appliance-Zugriffseinstellungen entnehmen Sie bitte der Produkt-Dokumentation.

4. Mehrstufige Authentifizierung und rollenbasierte Verwaltung verwenden

Aktivieren Sie mehrstufige Authentifizierung (MFA) oder Einmalpasswörter (OTP) und erzwingen Sie starke Passwörter. So schützen Sie Ihre Firewalls vor unbefugtem Zugriff über gestohlene Anmeldeinformationen und Brute-Force-Hacking. Die Sophos Firewall bietet zahlreiche MFA-Optionen, einschließlich dem neuen, komfortablen WebAdmin-Zugriff per Single Sign-On für Azure AD (Video/Dokumentation).

Mit den rollenbasierten Administrations-Profilen können Sie den Administrator-Zugriff auf die Firewall gezielt steuern. Gewähren Sie Administratoren nur Lesezugriff auf Firewall-Funktionen, die diese nicht kontrollieren müssen.

5. Weitere Best Practices zum Schutz vor Ransomware

Damit Sie Ihr Netzwerk bzw. die Netzwerke Ihrer Kunden noch besser vor Ransomware und komplexen Bedrohungen schützen können, empfehlen wir Ihnen auch unsere Best Practices für das Netzwerk im Allgemeinen. Mit der Sophos Firewall optimieren Sie und Ihre Kunden den Netzwerk-Schutz. Möglicherweise bieten sich weitere Sophos-Lösungen für Ihre Kunden an, um den Schutz zu ergänzen.

Die vollständigen Best Practices können Sie unserem Guide im Sophos Partner-Portal entnehmen. Hier finden Sie außerdem Werbematerialien, um den Guide mit Ihren Kunden und Interessenten zu teilen.