Spoiler-Alarm! Sophos hat bei den aktuellen MITRE ATT&CK® Evaluations for Enterprise 2024 erneut hervorragende Ergebnisse erzielt. In dieser Runde erreichte Sophos XDR:

- die höchstmögliche Bewertung („Technik“) bei 100 % der Angreifer-Aktivitäten in den Ransomware-Angriffsszenarien unter Windows und Linux

- die höchstmögliche Bewertung („Technik“) bei 78 von 80 der Angreifer-Aktivitäten in den drei umfassenden Szenarien

- „Analytic Coverage“ bei 79 von 80 Angreifer-Aktivitäten

Die mit Spannung erwarteten Ergebnisse der sechsten Runde der MITRE ATT&CK® Evaluations for Enterprise wurden veröffentlicht. In dieser Runde wurde die Fähigkeit von 19 „Endpoint Detection and Response (EDR)“- und „Extended Detection and Response (XDR)“-Lösungen bewertet, schädliche Aktivitäten versierter Bedrohungsakteure zu erkennen und zu melden.

Eine Übersicht über die Bewertung finden Sie in diesem kurzen Video:

Was sind MITRE ATT&CK® Evaluations?

Die MITRE ATT&CK® Evaluations gehören zu den weltweit angesehensten unabhängigen Sicherheitstests. Sie emulieren die Taktiken, Techniken und Prozesse (TTPs), die von realen Bedrohungsakteuren eingesetzt werden, und bewerten die Fähigkeit der teilnehmenden Anbieter, Bedrohungen zu erkennen, zu analysieren und zu beschreiben. Dabei sind die Ergebnisse an der Terminologie und Struktur des MITRE ATT&CK® Framework ausgerichtet.

Die Ergebnisse der ATT&CK® Evaluations lassen sich vielfältig interpretieren und sind nicht als Wettbewerbsanalysen gedacht. Die Ergebnisse zeigen lediglich Beobachtungen im Rahmen der Bewertung und küren keinen „Gewinner“ oder „Marktführer“ – auch wenn einige Anbieter das möglicherweise anders darstellen.

Die Tools der einzelnen Anbieter unterscheiden sich in ihrer Funktionsweise und ihrer Aufbereitung von Informationen für Analysten. Individuelle Bedürfnisse und persönliche Präferenzen spielen eine große Rolle bei der Auswahl einer für Sie, Ihr Team und Ihre Kunden geeigneten Lösung.

Mehr über Sophos Extended Detection and Response (XDR) erfahren

Die Evaluations im Überblick

Dies war die sechste Runde der MITRE ATT&CK® Evaluations for Enterprise. Diese produktfokussierte Bewertung soll Unternehmen dabei helfen, besser zu verstehen, wie „Endpoint Detection and Response (EDR)“-Lösungen wie Sophos XDR sie vor komplexen, mehrphasigen Angriffen schützen können.

In dieser Runde lag der Schwerpunkt auf Verhaltensweisen, die von drei bekannten Bedrohungsgruppen inspiriert wurden:

- Demokratische Volksrepublik Korea (DVRK)

Bei der Evaluierung wurde das Verhalten der DVRK-Angreifer simuliert, die in mehrstufigen Operationen auf macOS abzielen und dabei unter anderem Berechtigungen erhöhen und Zugangsdaten stehlen.

- CL0P- und LockBit-Ransomware

Bei der Bewertung wurden Verhalten nachgeahmt, die bei Kampagnen mit CL0P- und LockBit-Ransomware für Windows- und Linux-Plattformen weit verbreitet sind, wie unter anderem der Missbrauch legitimer Tools und die Deaktivierung wichtiger Dienste.

Teilnehmer an den Evaluations

19 Anbieter von EDR/XDR-Lösungen nahmen an dieser Evaluierungsrunde teil (in alphabetischer Reihenfolge):

Details zu den Ergebnissen

Für jede im Rahmen des Tests simulierte gegnerische Aktivität (auch „Teilschritt“ genannt) wird eine der folgenden Bewertungen abgegeben, die die Fähigkeit der Lösung angibt, die gegnerische Aktivität zu erkennen, zu analysieren und zu beschreiben. Dabei sind die Ergebnisse an der Terminologie und Struktur des MITRE ATT&CK® Framework ausgerichtet.

- Nicht zutreffend – es wurde nichts erkannt: Die Angreifer-Aktivität wurde nicht erkannt oder die Bewertung zu dem Teilschritt wurde nicht abgeschlossen.

- Keine: Die Ausführung des Teilschritts war erfolgreich, der gelieferte Nachweis entsprach jedoch nicht den dokumentierten Kriterien („Detection Criteria“) oder die Red-Team-Aktivität wurde nicht belegt.

- Allgemein: Die Lösung konnte ein schädliches/verdächtiges Ereignis autonom feststellen und meldete das „Was“, „Wo“, „Wann“ und „Wer“.

- Taktik: Die Lösung erfüllt nicht nur die Kriterien für die Bewertung „Allgemein“, sondern liefert auch Informationen über die möglichen Absichten des Angreifers: das „Warum“, das sich an den MITRE ATT&CK®-Taktiken orientiert.

- Technik – die höchstmögliche Bewertung: Die Lösung erfüllt nicht nur die Kriterien für eine „Taktik“-Bewertung, sondern liefert auch Details zur Vorgehensweise des Angreifers, d. h. dazu, wie die Aktion durchgeführt wurde.

Als „Allgemein“, „Taktik“ oder „Technik“ klassifizierte Erkennungen werden unter der Definition „Analytic Coverage“ gruppiert. Dabei handelt es sich um ein Maß für die Fähigkeit des Tools, Telemetriedaten in verwertbare Bedrohungserkennungen umzuwandeln.

Wie schnitt Sophos bei dem Test ab?

Im Rahmen der Evaluierung führte MITRE drei unterschiedliche Angriffsszenarien (DVRK, CL0P und LockBit) aus, die insgesamt 16 Schritte und 80 Teilschritte umfassten.

Sophos XDR erzielte beeindruckende Ergebnisse:

- die höchstmögliche Bewertung („Technik“) bei 100 % der Angreifer-Aktivitäten in den Ransomware-Angriffsszenarien unter Windows und Linux

- die höchstmögliche Bewertung („Technik“) bei 78 von 80 der Angreifer-Aktivitäten in den drei umfassenden Szenarien

- „Analytic Coverage“ bei 79 von 80 Angreifer-Aktivitäten

Angriffsszenario 1: DVRK (nur macOS)

Nordkorea hat sich zu einer ernstzunehmenden Cyberbedrohung entwickelt. Da das Land jetzt auch macOS ins Visier genommen hat, kann es noch mehr Ziele angreifen und infiltrieren. In diesem Angriffsszenario nutzte das MITRE-Team eine Hintertür aus einem Supply-Chain-Angriff, gefolgt von Persistenz, Auskundschaften und Zugriff auf Anmeldeinformationen, um Systeminformationen und macOS-Schlüsselbunddateien zu sammeln und zu exfiltrieren.

Dieses Szenario umfasste 4 Schritte mit 21 Teilschritten nur unter macOS.

- Sophos XDR erkannte 20 von 21 Teilschritten (95 %) in diesem Szenario und erzielte eine umfassende „Analytic Coverage“.

- 19 Teilschritte wurden als „Technik“ eingestuft – die höchstmögliche Bewertung.

Angriffsszenario 2: CL0P-Ransomware (Windows)

Die Ransomware-Familie CL0P ist bereits mindestens seit 2019 aktiv und wird mit dem cyberkriminellen Bedrohungsakteur TA505 (auch bekannt als Snakefly) in Verbindung gebracht. Aller Wahrscheinlichkeit nach handelt es sich dabei um russischsprachige Gruppen. Das MITRE-Team setzte Umgehungstechniken, Persistenz und speicherinterne Payloads ein. Vor der Ausführung der Ransomware erfolgten zunächst Auskundschaften und Exfiltration.

Dieses Szenario umfasste 4 Schritte mit 19 Teilschritten nur unter Windows.

- Sophos XDR erkannte 100 % der Teilschritte in diesem Szenario und erzielte eine vollständige „Technik“-Abdeckung und damit die höchstmögliche Bewertung.

Angriffsszenario 3: LockBit-Ransomware (Windows und Linux)

LockBit ist eine berüchtigte Ransomware-Variante, die als Ransomware-as-a-Service (RaaS) betrieben wird. Sie ist vor allem für ihre ausgefeilten Tools, Erpressungsmethoden und hochgradig gefährlichen Angriffe bekannt. Das MITRE-Team verschaffte sich mit kompromittierten Zugangsdaten Zugriff und setzte schließlich ein Exfiltrations-Tool sowie Ransomware ein, um virtuelle Maschinen zu stoppen und Dateien zu exfiltrieren und zu verschlüsseln.

Dieses Szenario umfasste 8 Schritte mit 40 Teilschritten unter Windows und Linux.

- Sophos XDR erkannte 100 % der Teilschritte in diesem Szenario und erzielte eine vollständige „Technik“-Abdeckung und damit die höchstmögliche Bewertung.

Weitere Details finden Sie unter www.sophos.com/mitre . Auf der MITRE-Website können Sie die vollständigen Ergebnisse nachlesen.

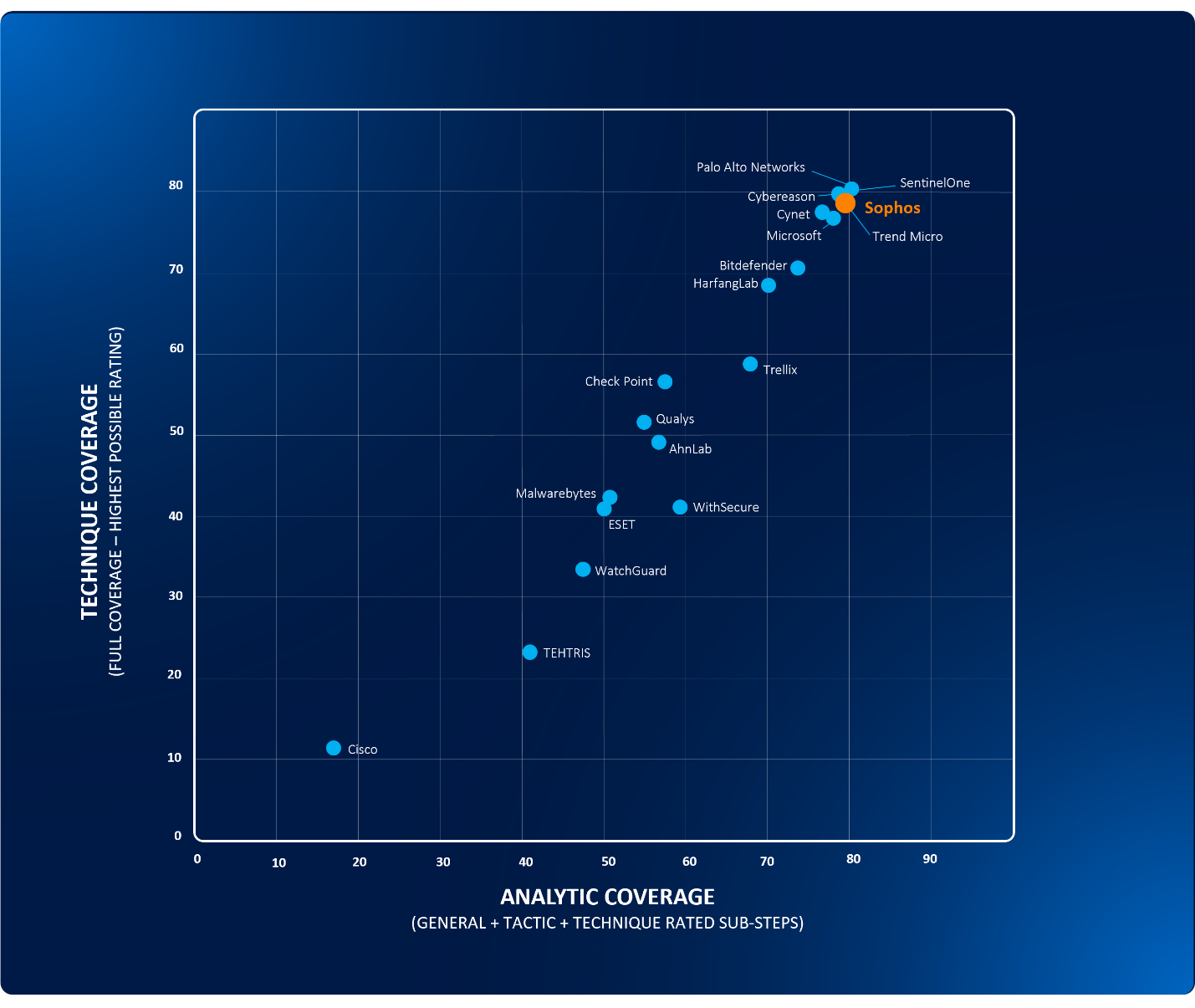

Wie hat Sophos im Vergleich zu anderen Teilnehmern abgeschnitten?

Zur Erinnerung: Die Ergebnisse von ATT&CK® Evaluations lassen sich vielfältig interpretieren. Teilnehmende Anbieter stellen die Bewertungen mit diversen Diagrammen, Grafiken und anderen Visualisierungen auf unterschiedliche Weise dar.

Die Erkennungsqualität ist entscheidend, da sie Details zum Verhalten des Angreifers liefert, mit denen Analysten schnell und effizient Reaktionsmaßnahmen ergreifen können. Eine der besten Methoden, die Ergebnisse der ATT&CK® Evaluations zu betrachten, besteht darin, die Anzahl der Teilschritte, die eine Erkennung mit vielen Details über das gegnerische Verhalten lieferten („Analytic Coverage“) mit der Anzahl der Teilschritte zu vergleichen, die eine vollständige „Technik“-Abdeckung erreichten.

Wie kann ich die Ergebnisse von MITRE ATT&CK® Evaluations nutzen?

Bei der Auswahl einer EDR– oder XDR-Lösung sollten die „ATT&CK® Evaluation“-Ergebnisse zusammen mit anderen unabhängigen Nachweisen, einschließlich verifizierter Kundenrezensionen und Analystenbewertungen, berücksichtigt werden. Aktuelle Auszeichnungen für Sophos XDR von unabhängigen Experten:

- Sophos wurde 2024 zum 15. Mal in Folge ein Leader im Gartner Magic Quadrant for Endpoint Protection Platforms

- Sophos ist als einziger Anbieter in den G2 Grid Reports vom Herbst 2024 ein Leader in den Kategorien Endpoint, Firewall, MDR, XDR und EDR

- Sophos platziert als Gartner Peer Insights™ Customers’ Choice für Endpoint Protection Platforms 2024

Bei der Betrachtung der Daten zu allen teilnehmenden Anbietern im MITRE-Portal sollten Sie die folgenden Fragen in Bezug auf Sie, Ihr Team und Ihre Kunden berücksichtigen:

- Hilft das bewertete Tool beim Erkennen von Bedrohungen?

- Werden Ihnen Informationen wie gewünscht präsentiert?

- Wer soll das Tool nutzen? Tier-3-Analysten? IT-Spezialisten oder Systemadministratoren?

- Wie ermöglicht das Tool Threat Hunts?

- Werden unterschiedliche Ereignisse korreliert? Erfolgt dies automatisch oder müssen Sie selbst aktiv werden?

- Kann das EDR/XDR-Tool mit anderen Technologien in Ihrer Umgebung verknüpft werden (z. B. Firewall, E-Mail, Cloud, Identity, Netzwerk usw.), einschließlich Lösungen anderer Anbieter?

- Planen Sie, das Tool selbst zu bedienen, oder wollen Sie die Unterstützung eines Managed Detection and Response (MDR)-Partners in Anspruch nehmen?

Warum nehmen wir an MITRE ATT&CK® Evaluations teil?

MITRE ATT&CK® Evaluations gehören zu den weltweit angesehensten unabhängigen Sicherheitstests, da sie reale Angriffsszenarien simulieren und Ergebnisse transparent darstellen. Sophos hat sich verpflichtet, neben einigen der besten Sicherheitsanbieter der Branche an diesen Bewertungen teilzunehmen. Als Community bekämpfen wir zusammen einen gemeinsamen Gegner. Dank dieser Bewertungen werden wir individuell und kollektiv besser. Davon profitieren insbesondere auch die Unternehmen, die wir schützen.

Mehr über Sophos XDR erfahren

Unser Abschneiden bei den aktuellen Tests bestätigt unsere Position als branchenführender Anbieter von EDR (Endpoint Detection and Response)– und XDR (Extended Detection and Response)-Lösungen für über 43.000 Unternehmen und Organisationen weltweit.

Zur Unterstützung Ihrer Verkaufsgespräche steht in unserem Partner-Portal eine Fülle von Vertriebs- und Marketing-Materialien für Sie bereit.

Nutzen Sie unsere sofort einsatzbereiten Marketing-E-Mails, um Ihre Kunden über alle Lösungen auf dem Laufenden zu halten.