Sophos ZTNA est une nouvelle catégorie de produits qui sera bientôt annoncée sur le Portail Partenaires Sophos et plus tard sur notre site web www.sophos.fr. Continuez votre lecture pour en savoir plus sur ce prochain lancement, accéder à la FAQ et visionner l’enregistrement du webinaire SophSkills si vous n’avez pu y assister en direct.

Qu’est-ce que ZTNA ?

Si vous avez manqué la présentation du produit dans notre récente session SophSkills, prenez le temps de visionner la vidéo pour obtenir toutes les informations essentielles sur l’importance de ZTNA et à quoi ressemblera Sophos ZTNA. Vous pouvez également récupérer le fichier PowerPoint ici.

Sophos ZTNA est fondé sur le principe du Zero Trust. Il a pour objectif de vérifier l’identité de l’utilisateur, par le biais de l’authentification multi-facteurs afin d’éviter que des identifiants volés ne puissent servir à compromettre vos systèmes, puis de valider l’état de sécurité et de conformité de l’appareil : est-il enrôlé, à jour, correctement protégé ? Ces informations sont ensuite utilisées pour contrôler les privilèges et l’accès aux applications réseau importantes.

Quels sont les avantages de ZTNA (par rapport au VPN d’accès à distance) ?

Bien qu’un VPN reste extrêmement utile, ZTNA offre un certain nombre d’avantages supplémentaires qui en font une solution plus attrayante :

- Contrôle plus précis : ZTNA permet un contrôle plus en détail des utilisateurs pouvant accéder aux applications et aux données. Cela réduit les mouvements latéraux et permet une meilleure segmentation. Un VPN ne fait pas dans le détail, il offre généralement un accès total à tout le réseau.

- Sécurité renforcée : ZTNA supprime la notion de ‘confiance implicite’ et intègre l’état de sécurité et l’état de sécurité des systèmes dans les politiques d’accès, ce qui permet de renforcer la sécurité. Le VPN ne tient pas compte de l’état de sécurité des appareils, ce qui peut mettre en danger les données d’application si un appareil est compromis ou non conforme.

- Enrôlement plus facile du personnel : Il est beaucoup plus facile de déployer ZTNA et d’enrôler de nouveaux employés, surtout s’ils travaillent à distance. Les VPN sont plus complexes et difficiles à configurer et à déployer.

- Transparent pour les utilisateurs : ZTNA est entièrement transparent, offrant aux utilisateurs une connexion sans aucune friction. Le VPN peut parfois avoir des difficultés à se connecter et requérir l’assistance du service technique.

Dans l’ensemble, ZTNA offre une bien meilleure solution pour connecter les travailleurs à distance ou une succursale de l’entreprise.

Qu’est-ce que Sophos ZTNA ?

Sophos ZTNA est un tout nouveau produit géré dans le Cloud qui permet de sécuriser facilement et en toute transparence les applications en réseau à l’aide de contrôles granulaires. Il devrait être disponible en accès anticipé (EAP) en février 2021.

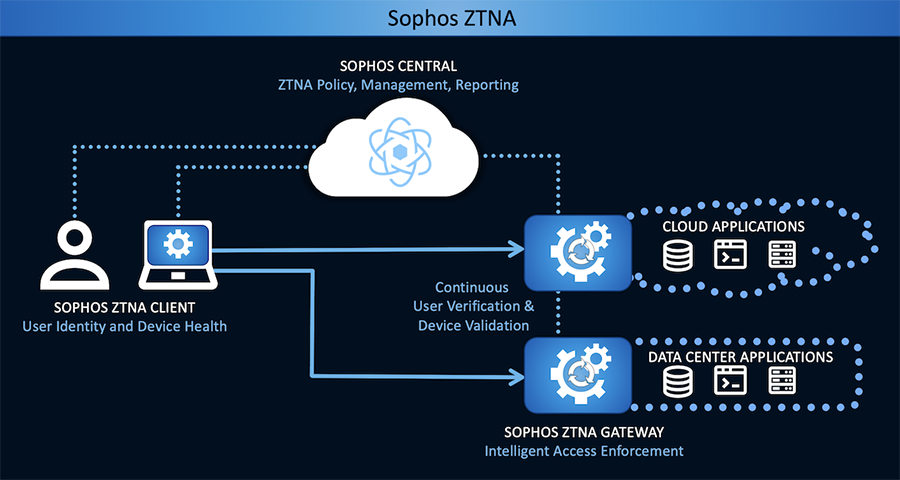

Sophos ZTNA se compose de trois éléments :

- Sophos Central est la solution de gestion et de reporting Cloud ultime pour tous les produits Sophos, y compris Sophos ZTNA. Aisément déployable depuis Sophos Central, Sophos ZTNA offre une gestion granulaire des politiques de sécurité et des rapports détaillés depuis le Cloud.

- La passerelle Sophos ZTNA sera une appliance virtuelle pour une variété de plateformes qui sécurisera les applications en réseau sur site ou dans le Cloud public. Elle prendra d’abord en charge AWS et VMware ESXi, puis Azure, Hyper-V, Nutanix, et bien d’autres encore.

- Le client Sophos ZTNA fournit aux utilisateurs finaux une connectivité transparente et sans friction aux applications contrôlées en fonction de l’identité et de l’état de sécurité des appareils. Il s’intégrera à la Sécurité Synchronisée pour bénéficier du Security Heartbeat et des informations sur l’état de sécurité des appareils. Il est très facile à déployer depuis Sophos Central, aux côtés d’Intercept X, ou il peut fonctionner de manière autonome avec n’importe quel client AV de bureau (en obtenant l’état de sécurité à partir du Centre de sécurité Windows). Il prendra d’abord en charge Windows, suivi de macOS et plus tard Linux et les plateformes mobiles.

Voici un schéma de fonctionnement de Sophos ZTNA :

FAQ sur Sophos ZTNA :

Quelles sont les dates clés ?

Le programme EAP (Early Access Program) débutera en février. Le lancement du produit devrait se faire vers le milieu de l’année 2021.

Quelles applications peuvent être protégées ?

Sophos ZTNA protège toute application en réseau hébergée sur le réseau local de l’entreprise, dans le Cloud public ou tout autre site d’hébergement. Cela englobe tout, de l’accès RDP aux partages de fichiers réseau et aux applications telles que JIRA, Wiki, répertoires de code source, applications de support et de suivi de tickets, etc.

ZTNA ne peut pas protéger les applications SaaS, telles que Salesforce.com ou Office365, car elles sont publiques et n’appartiennent pas aux clients. Le contrôle de l’accès à ces applications est déjà très efficace grâce à l’authentification multi-facteurs. Si les clients ont besoin de contrôles plus granulaires, un CASB (Cloud Access Security Broker) est la technologie qui peut aider à contrôler l’accès à ces types d’applications. Sophos travaille également sur une stratégie SASE (Secure Access Service Edge) qui inclura également un CASB.

Quelles plateformes clientes, passerelles et gestion de l’identité seront prises en charge ?

Les plateformes clientes comprendront initialement une option sans client (EAP1), puis la prise en charge native de Windows et Mac (EAP2), puis les plateformes Linux et mobiles (iOS et Android) après le lancement.

Les plateformes de passerelle incluront initialement AWS (Cloud public) et VMware ESXi (appliance virtuelle) pour l’EAP. Cette fonctionnalité sera étendue aux autres plateformes comme Azure, Hyper-V, Nutanix, K8S et GCP après le lancement.

Pour la vérification de l’identité, Sophos ZTNA prendra initialement en charge Azure Active Directory (AD) dans EAP 1 et Okta dans EAP2. Les services de répertoire pris en charge incluent Azure et AD sur site. Les clients peuvent profiter immédiatement des options d’authentification multi-facteurs (MFA) d’Azure grâce à la prise en charge de solutions MFA tierces disponibles dans une version future.

La passerelle Sophos ZTNA est-elle matérielle, virtuelle ou Cloud ?

La passerelle Sophos ZTNA est uniquement une appliance virtuelle. Il n’y a pas de version matérielle et il ne s’agit pas d’un service hébergé. Les clients peuvent déployer autant de passerelles Sophos ZTNA qu’ils en ont besoin (gratuitement) sur n’importe quelle plateforme mentionnée ci-dessus pour protéger leurs applications dans le Cloud (AWS, Azure, Nutanix, etc.) ou hébergées dans leur centre de données ou sur site (à l’aide d’une appliance virtuelle).

ZTNA est-il un produit autonome ou fonctionne-t-il avec un autre produit Sophos ?

Sophos ZTNA est un produit autonome qui ne nécessite aucun autre produit Sophos. La gestion se fait dans Sophos Central (gratuit), ce qui offre une tonne d’avantages aux clients qui utilisent d’autres produits Sophos. Il peut facilement se déployer en parallèle d’Intercept X, mais il n’est pas nécessaire d’installer Intercept X. Sophos ZTNA peut fonctionner avec l’antivirus ou le pare-feu de bureau de n’importe quel fournisseur.

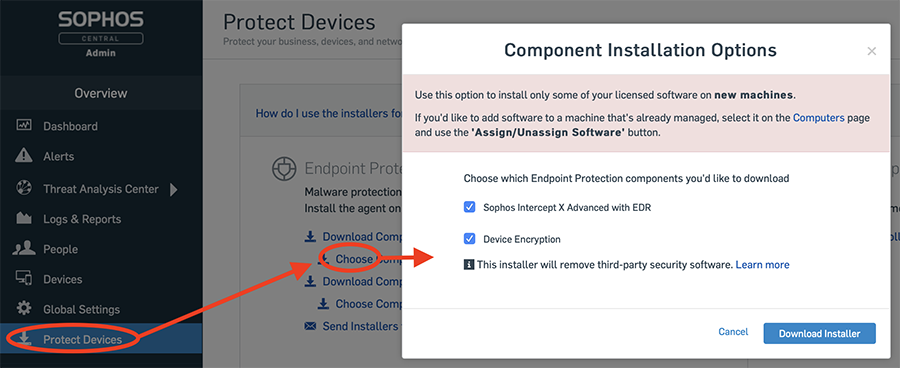

Comment peut-on déployer le client Sophos ZTNA ?

Sophos ZTNA pourra être déployé en complément d’Intercept X et de Device Encryption, si vous utilisez ces solutions dans Sophos Central pour protéger vos appareils. Il sera ajouté à cette liste…

ZTNA s’intégrera-t-il avec Sophos XG Firewall et Intercept X ?

Sophos ZTNA est entièrement compatible avec XG Firewall et Sophos Intercept X. En fait, il tire parti de la fonction Security Heartbeat pour évaluer l’état de sécurité des appareils. Comme mentionné ci-dessus, le déploiement du client ZTNA peut se faire facilement dans le cadre d’un déploiement de CIX, il suffira de simplement cocher une case. Bien sûr, Sophos ZTNA fonctionnera parfaitement avec les produits AV ou pare-feu d’autres fournisseurs, mais son fonctionnera sera optimal avec d’autres produits Sophos, tels que XG Firewall et Intercept X.

Il est prévu d’inclure la fonctionnalité de passerelle ZTNA dans le pare-feu, mais pour l’instant, la plus grande opportunité pour ZTNA est de fournir une solution autonome qui peut fonctionner avec n’importe quel pare-feu.

Comment fonctionnent les licences et la tarification ?

Les licences Sophos ZTNA seront concédées selon le nombre d’utilisateurs, comme pour nos produits Endpoint. Le nombre d’appareils ne sera pas pris en compte, ainsi un utilisateur avec 3 appareils n’aura besoin que d’une seule licence.

Les clients peuvent déployer autant de passerelles ZTNA qu’ils en ont besoin pour protéger toutes leurs applications. La passerelle et la gestion dans Sophos Central sont gratuites.

Une version d’essai gratuite sera disponible au lancement.

Autres questions fréquemment posées :

Comment ZTNA se positionne face à…

DUO ?

DUO est un fournisseur de technologies de vérification d’identité axé sur l’authentification multi-facteurs (MFA) pour aider les utilisateurs à vérifier leur identité. La vérification de l’identité et le MFA, et donc DUO, sont des éléments clés d’une solution Zero Trust. ZTNA vérifie également l’état de sécurité de l’appareil. Sophos ZTNA prendra initialement en charge Azure MFA, puis à terme Duo et d’autres solutions MFA.

NAC ?

Les technologies NAC et ZTNA peuvent sembler similaires, car elles contrôlent toutes les deux l’accès, mais c’est-là leur seule similitude. Le NAC (Network Access Control) contrôle l’accès physique à un réseau local sur site. ZTNA contrôle l’accès aux données et aux applications réseau spécifiques, quel que soit le réseau sur lequel elles se trouvent.

VPN ?

Bien que le VPN d’accès à distance nous ait jusqu’à maintenant été très utile, ZTNA présente de nombreux autres avantages par rapport au VPN (comme décrit ci-dessus). Bien sûr, dans certaines situations, le VPN reste une bonne solution… lorsqu’un nombre relativement restreint de personnes (par exemple, le service informatique) a besoin d’un accès complet aux applications et services réseau pour les gérer. Et bien sûr, le VPN reste un élément essentiel de la connectivité de site à site. Mais pour la plupart des utilisateurs d’une entreprise, ZTNA peut remplacer le VPN d’accès à distance pour fournir une solution de sécurité plus performante et plus précise tout en étant plus transparente et plus facile à utiliser.

Pare-feu ?

ZTNA complémente le pare-feu de la même manière que le VPN. Bien entendu, le pare-feu joue toujours un rôle essentiel dans la protection des réseaux et des centres de données des entreprises contre les attaques, les menaces et les accès non autorisés. ZTNA renforce le pare-feu en ajoutant des contrôles granulaires et une sécurité pour les applications en réseau dans le Cloud ou sur site.

Sécurité synchronisée ?

Sophos ZTNA et la Sécurité Synchronisée sont tous deux conceptuellement similaires en ce sens qu’ils peuvent tous deux utiliser l’état de sécurité du système pour déterminer les privilèges d’accès au réseau. Sophos ZTNA utilisera la fonction Security Heartbeat comme composant clé pour évaluer l’état de sécurité de l’appareil. Si un appareil un Heartbeat rouge, l’accès aux applications peut être limité par une politique de sécurité, tout comme l’accès au réseau peut être limité sur le pare-feu. Cependant, ZTNA va plus loin que la Sécurité Synchronisée en intégrant également la vérification de l’identité de l’utilisateur. ZTNA contrôle également les privilèges et l’accès aux applications, tandis que la Sécurité Synchronisée se concentre sur la réponse automatisée aux menaces et la prévention du déplacement des menaces ou du vol de données.

SASE ?

SASE (prononcé « sassi ») ou Secure Access Service Edge, concerne la mise en réseau et la sécurité dans le Cloud et comprend de nombreux composants tels que pare-feu, SD-WAN, Secure Web Gateway, CASB et ZTNA. Le cadre SASE est conçu pour sécuriser n’importe quel utilisateur, sur n’importe quel réseau, n’importe où dans le Cloud. Comme vous le constatez, ZTNA est une composante de SASE et sera notre offre initiale dans ce segment et une partie essentielle de notre stratégie SASE globale.

Concurrents :

Nous savons que vous avez toujours beaucoup de questions concernant les offres concurrentes. Nous élaborerons une analyse concurrentielle complète avec le démarrage de notre programme d’accès anticipé (EAP) et nous partagerons bientôt ces informations.