Analyse des images de conteneurs par Sophos

95 % de toutes les nouvelles applications utilisent désormais des conteneurs (source : 451 Research), et tandis que ceux-ci gagnent en popularité, les attaquants ont quant à eux travaillé dur pour exploiter les vulnérabilités. De nombreuses violations de la sécurité des conteneurs ont été observées, notamment des élévations de privilèges et des autorisations pour installer des malwares.

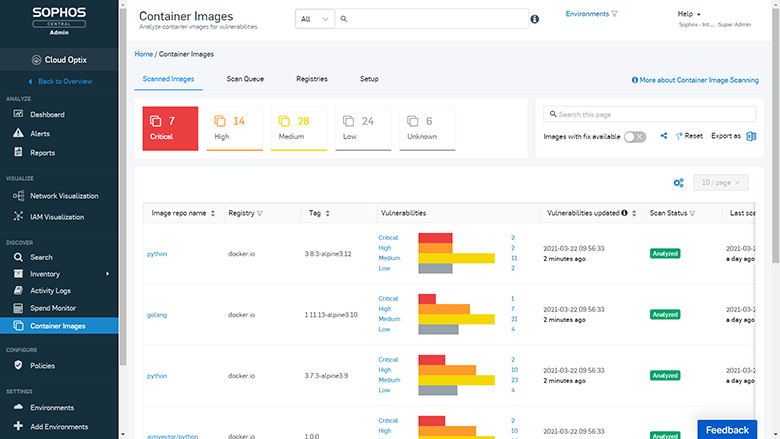

Sophos Cloud Optix a été renforcé pour offrir à la fois la visibilité sur les conteneurs et l’analyse pour identifier les zones de faiblesses exploitables dans les images de conteneurs — permettant ainsi de prévenir les failles de sécurité. Avec Cloud Optix, les entreprises peuvent analyser les images de conteneurs avant le déploiement pour éviter les menaces provenant des vulnérabilités du système d’exploitation et identifier les nouvelles versions de l’image contenant des correctifs.

Cette approche favorise un développement rapide et sécurisé en permettant aux équipes DevOps d’analyser les images de conteneurs à la recherche de vulnérabilités de sécurité dans les emplacements suivants :

- Registres de conteneurs Amazon Elastic (ECR)

- Registres de conteneurs Microsoft Azure (ACR)

- Registres Docker Hub

- Environnements IaC (Bitbucket et GitHub)

- Images dans les pipelines de build (à l’aide de l’API Cloud Optix)

L’analyse des images de conteneurs est facile à mettre en place et ne nécessite aucune licence supplémentaire, car les images de conteneurs sont comptabilisées dans les actifs sous licence existants. Consultez notre guide d’assistance pour en savoir plus sur la sécurité des conteneurs Sophos.

Testez gratuitement l’analyse des images de conteneurs Sophos dès aujourd’hui à partir de la page des essais gratuits de Sophos Central.

Autres nouveautés de Cloud Optix

La dernière version de Sophos Cloud Optix va au-delà de l’analyse des images de conteneurs. Elle est maintenant dotée de de nouvelles capacités de remédiation automatisée pour éviter les erreurs de configuration de sécurité des environnements Cloud, et bien plus encore :

- Webhooks : Vous pouvez désormais utiliser des webhooks pour intégrer des systèmes pour la remédiation, le reporting et d’autres fonctions. Sophos Cloud Optix fournit une intégration native pour une variété de systèmes, comme Jira, Slack, Teams, etc. Si vous utilisez un autre système, ou si vous voulez déclencher vos propres fonctions de remédiation, vous pouvez utiliser des webhooks pour envoyer des alertes à un endpoint http dans votre environnement.

Consultez le guide d’assistance ici. - Amélioration de l’« État de fonctionnement » : Sur la page « Environnements », pour chaque environnement AWS, Azure et GCP, vous pouvez maintenant voir l’état de fonctionnement du traitement du Journal de flux et du Journal d’activités.

- Amélioration du filtre NSG « Inutilisé » pour Azure : Dans l’inventaire (page Azure Network Security Groups), le filtre « Inutilisé » prend désormais en compte les services Azure supplémentaires suivants auxquels les groupes de sécurité peuvent être affectés, en plus des VM : SQL Server, DB Server, CosmosDB, App Service, Function App et Storage Account.

- Nouveau filtre de plage de dates : Le sélecteur de plage de dates sur les écrans clés de la console Cloud Optix, notamment le tableau de bord, les alertes et les journaux d’activité, a été remplacé par un nouveau sélecteur plus souple. Choisissez parmi une série d’options de plages de dates ‘couramment utilisées’ ou sélectionnez une plage personnalisée à l’aide du calendrier.

- Balises de politique de conformité pour les alertes : Les alertes de surveillance de la sécurité provenant de règles de politique de conformité sont associées à une « Balise de conformité » pour identifier les politiques auxquelles la règle appartient. Les balises de conformité sont maintenant incluses dans la fenêtre popup « Informations sur les alertes ». Vous pouvez également établir un lien direct entre la liste des alertes et la page d’information de la politique, en cliquant sur une balise de conformité dans la liste.