La cinquième série d’évaluations MITRE Engenuity ATT&CK® a été publiée, évaluant la capacité de 30 solutions EDR (Endpoint Detection and Response) à détecter, analyser et décrire les tactiques, techniques et procédures (TTP) exploitées par l’un des groupes malveillants les plus sophistiqués : Turla.

Nous allons consacrer la majeure partie de cet article à expliquer comment Sophos a atteint une couverture en matière de détection de 99 %, quelles informations contextuelles Sophos Intercept X a présentées à l’utilisateur (dans ce cas, il s’agissait de l’équipe d’évaluation de MITRE) et comment les évaluations ATT&CK peuvent être utilisées pour aider à sélectionner un solution de sécurité endpoint qui corresponde à vos besoins spécifiques.

Soulignons, toutefois, que nous n’allons pas évaluer tous les éléments/domaines couverts par cette série d’évaluations ATT&CK car, franchement, ce serait impossible. Non seulement les évaluations ATT&CK fournissent une tonne d’informations, mais il n’existe pas de moyen unique d’interpréter les résultats : à savoir, il n’y a pas de scores, de classements ou de notes, et aucun éditeur n’est déclaré « gagnant ».

Il existe, par contre, des nuances dans la manière avec laquelle fonctionne l’outil de chaque éditeur et dans l’efficacité avec laquelle ce dernier présente les informations à l’analyste qui l’utilise. Ainsi, il est important de souligner que les besoins et les préférences individuels jouent un rôle aussi important que tout autre facteur dans la détermination de l’outil de sécurité endpoint le plus adapté à vous et à votre équipe. Si vous avez déjà entendu des gamers débattre pour savoir quelle console régnait en maître entre PlayStation et Xbox, alors vous savez de quoi nous parlons (indice : la bonne réponse est Nintendo).

Comment Sophos s’est comporté lors de la cinquième série d’évaluations MITRE Engenuity ATT&CK ?

Cette série d’évaluations ATT&CK s’est concentrée sur l’émulation du comportement des adversaires associé au groupe malveillant basé en Russie et dénommé Turla.

À l’instar des cycles précédents, MITRE Engenuity a exécuté plusieurs scénarios d’attaque tout au long de l’évaluation.

Scénario d’attaque n° 1 : « Carbon »

La première journée de test, intitulée « Carbon », consistait en une campagne d’attaque multicouche ciblant à la fois les infrastructures Windows et Linux via le déploiement de malwares spécifiques à Turla, notamment Epic, une backdoor couramment utilisée lors des premières phases d’attaque de Turla, ensuite Carbon, une backdoor utilisée dans les deuxièmes phases et un framework utilisé pour voler des informations sensibles appartenant aux victimes, et enfin Penquin, un cheval de Troie d’accès à distance (RAT).

Scénario d’attaque n° 2 : « Snake »

Le scénario du deuxième jour, intitulé « Snake », simulait une attaque contre une entreprise hypothétique se concentrant sur l’exploitation du noyau (kernel) et de Microsoft Exchange, exploitant une fois de plus Epic, ainsi que Snake, un outil utilisé pour la collecte de renseignements sur le long terme concernant des cibles sensibles, ce dernier étant considéré comme l’un des outils de cyberespionnage les plus sophistiqués actuellement utilisés, et enfin LightNeuron, une backdoor sophistiquée utilisée pour cibler les serveurs Microsoft Exchange.

Résultats de l’évaluation de Sophos

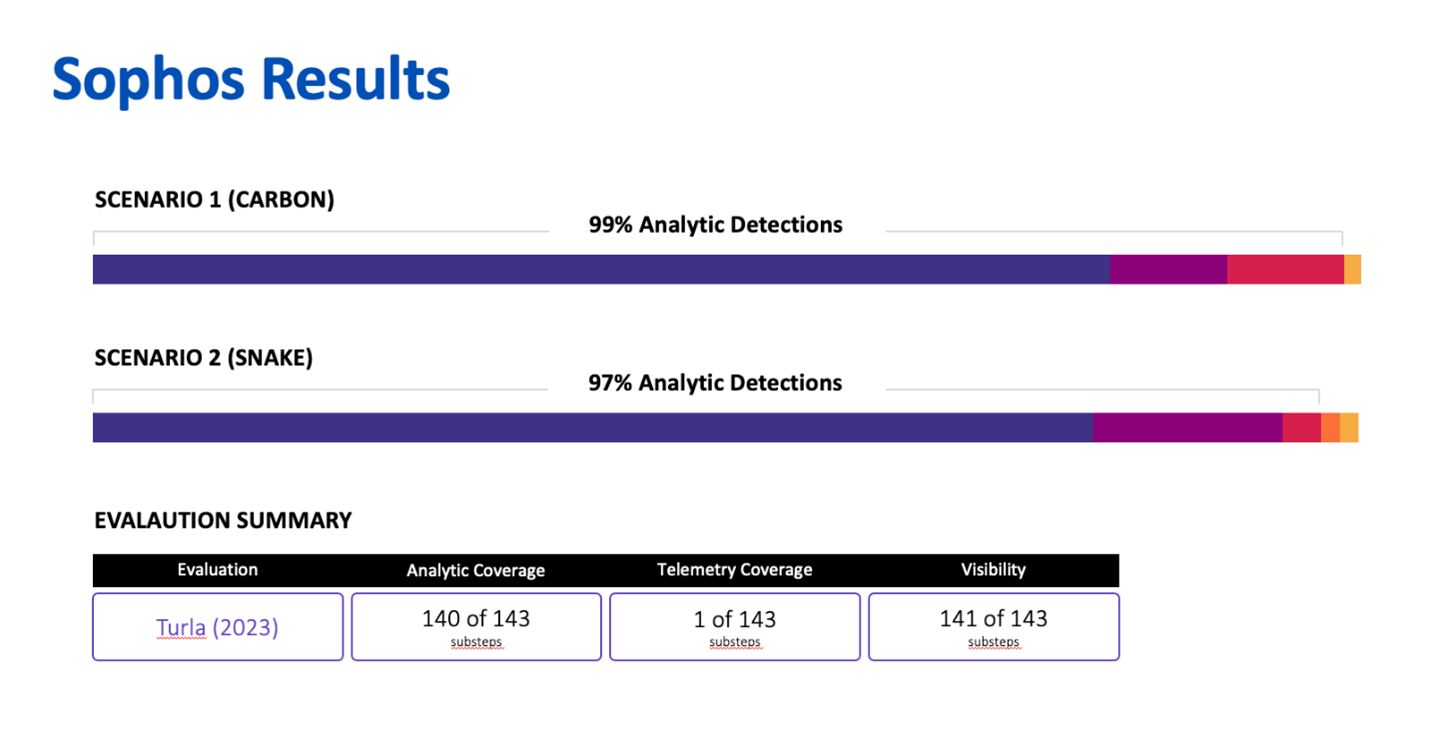

Avec le scénario d’attaque « Carbon » composé de 76 sous-étapes et « Snake » qui en comptait 67, l’équipe d’évaluation ATT&CK a exécuté un total de 143 sous-étapes d’attaque au cours de l’évaluation.

Résultats de Sophos Intercept X :

- Une couverture de détection globale de 99 % (141 sous-étapes d’attaque sur 143)

- Une couverture analytique globale de 98 % (140 sous-étapes d’attaque sur 143)

- Une couverture analytique de 99 % pour « Carbon » (75 sous-étapes sur 76)

- Une couverture analytique de 97 % pour « Snake » (65 sous-étapes sur 67)

Vous pouvez accéder à un aperçu complet de nos résultats sur la page MITRE Engenuity dédiée à Sophos.

Comment Sophos se positionne en termes de résultats par rapport aux autres participants ?

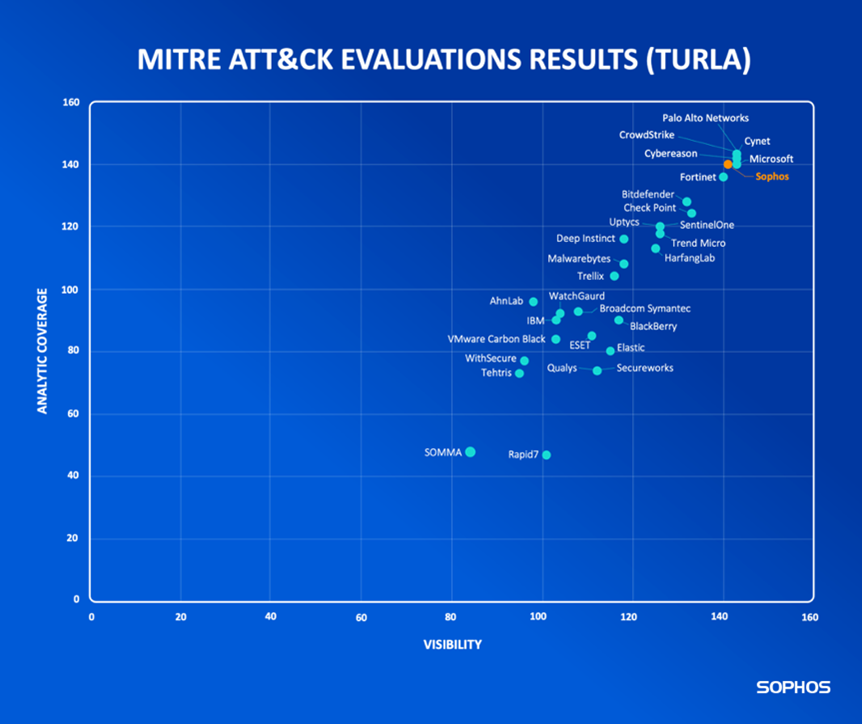

Nous réitérons une fois de plus qu’il n’existe pas de manière unique d’interpréter les résultats des évaluations MITRE Engenuity ATT&CK. Au cours des jours et des semaines à venir, vous verrez d’innombrables tableaux, graphiques et autres visualisations créés par les divers éditeurs impliqués, chacun présentant les résultats de différentes manières (certaines présentations seront d’ailleurs plus crédibles que d’autres).

Ainsi, l’un des moyens les plus couramment utilisés pour visualiser les résultats de l’évaluation ATT&CK à un niveau macro consiste à comparer la Visibilité/Visibility (le nombre total de sous-étapes qui ont généré une détection) et la Couverture Analytique/Analytic Coverage (le nombre total de détections qui ont fourni des détails riches sur les comportements de l’adversaire) :

Présentation des catégories de détection MITRE ATT&CK

Cette année, l’équipe d’évaluation ATT&CK a complètement remanié la manière avec laquelle les résultats des participants étaient affichés au niveau du portail d’évaluation, rendant ainsi plus facile que jamais la visualisation des catégories de détection pour chaque étape et sous-étape du scénario d’attaque en question.

La qualité de la détection est essentielle pour fournir aux analystes des détails sur le comportement de l’adversaire afin que les investigations et les actions de réponse puissent être lancées rapidement et efficacement.

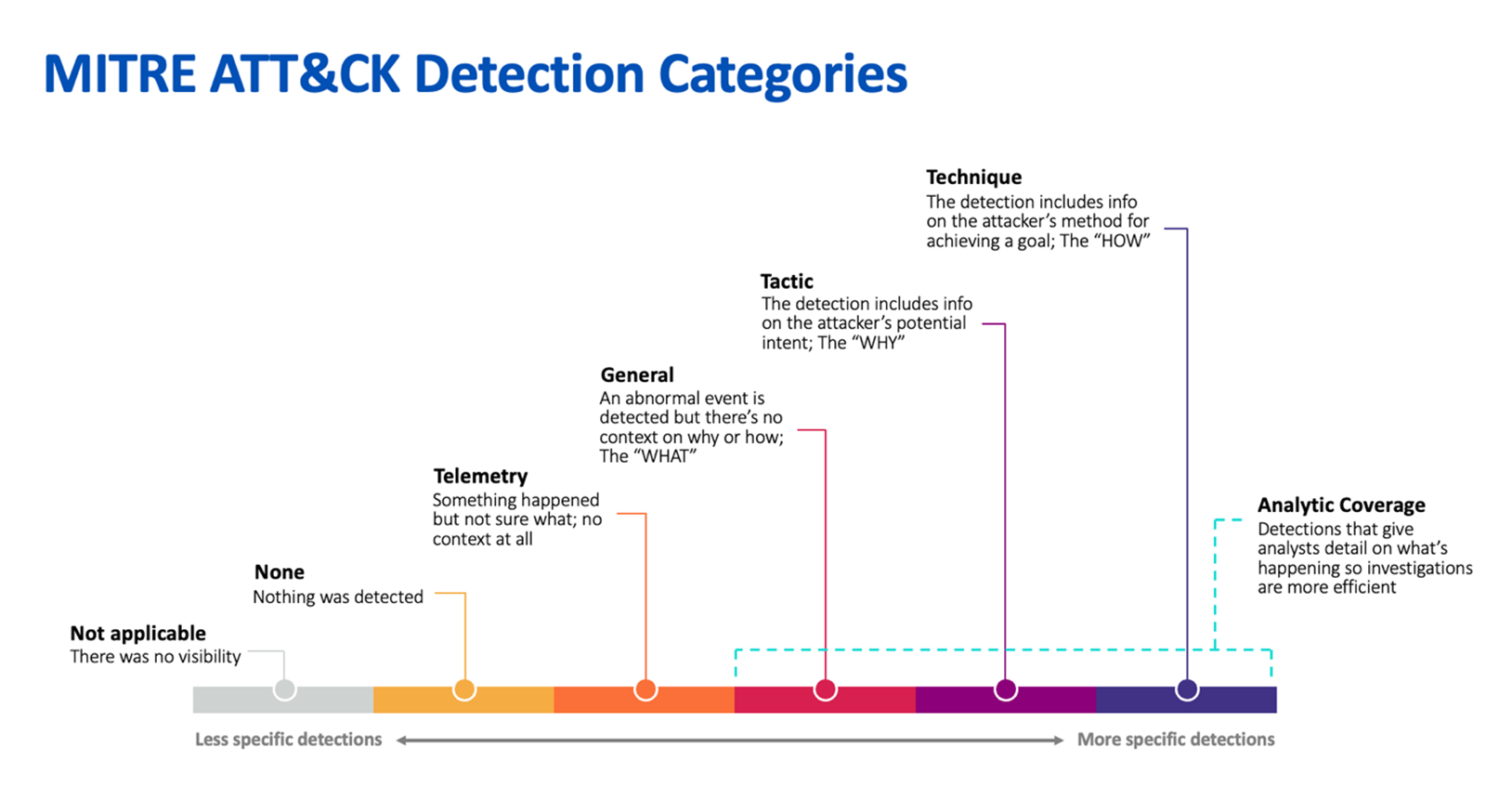

Les catégories de détection comprennent :

- « Not applicable » : il n’y avait aucune visibilité (généralement utilisé dans les situations où le participant s’est retiré ou n’a pas pu terminer cette partie de l’évaluation).

- « None » : rien n’a été détecté ; la détection a ‘échoué’.

- « Telemetry » : un évènement s’est produit, mais nous ne savons pas quoi ; aucun contexte fourni.

- « General » : un événement anormal »a été détecté mais il n’y a aucun contexte expliquant le ‘pourquoi’ ou le ‘comment’ ; à savoir le « QUOI ».

- « Tactic » : la détection comprend des informations sur l’intention potentielle de l’attaquant ; à savoir le « POURQUOI ».

- « Technique » : la détection comprend des informations sur la méthode utilisée par l’attaquant pour atteindre un objectif ; à savoir le « COMMENT ».

Les détections classées dans les rubriques General, Tactic, ou Technique, sont regroupées sous la définition de « Analytic Coverage » (couverture analytique), qui est une mesure de la capacité de l’outil EDR à convertir la télémétrie en détections de menaces exploitables.

Comment utiliser les résultats de l’évaluation MITRE Engenuity ATT&CK ?

Les évaluations ATT&CK comptent parmi les tests de sécurité indépendants les plus respectés au monde, en grande partie grâce à la construction réfléchie de scénarios d’attaque réels, à la transparence des résultats et à la richesse des informations sur les participants. Lorsque vous déciderez d’évaluer une solution EDR ou XDR (Extended Detection and Response), les résultats de l’évaluation ATT&CK doivent sans aucun doute être pris en compte aux côtés d’autres éléments de preuve tiers, notamment les avis clients vérifiés et les évaluations d’analystes.

Lorsque vous examinez les données disponibles sur le portail d’évaluation de MITRE Engenuity, veillez à aller au-delà des chiffres et tenez compte des éléments, ci-dessous, qui vous concernent, vous, votre équipe et votre entreprise. Et enfin gardez à l’esprit qu’il existe certaines questions auxquelles l’évaluation ATT&CK ne pourra pas vous aider à répondre.

- L’outil vous aide-t-il à identifier les menaces ?

- Vous présente-t-il les informations comme vous le souhaitez ?

- Qui utilisera l’outil ? Des analystes de niveau 3 ? Des spécialistes IT ou des Sysadmins ?

- Comment l’outil vous permet-il de mener des chasses aux menaces ?

- Des événements disparates sont-ils corrélés ? Les actions sont-elles lancées automatiquement ou bien devez-vous les exécuter vous-même ?

- L’outil EDR/XDR peut-il s’intégrer à d’autres technologies au sein de votre environnement (par exemple, le pare-feu, la messagerie électronique, le Cloud, les services d’identité, le réseau, etc.)

- Envisagez-vous d’utiliser vous-même l’outil ou bien bénéficierez-vous du soutien d’un partenaire MDR (Managed Detection and Response) ?

Pourquoi participons-nous aux évaluations MITRE Engenuity ATT&CK ?

En guise de conclusion, nous voulions dire à quel point nous sommes fiers de participer à cette évaluation MITRE Engenuity ATT&CK aux côtés de certains des meilleurs éditeurs de sécurité du secteur. Oui, nous sommes effectivement en concurrence les uns avec les autres au niveau de nos activités commerciales, mais nous sommes, et c’est en fait le plus important, une communauté unie contre un ennemi commun. Nous participons à ces évaluations car elles nous rendent meilleurs, individuellement et collectivement. Et c’est une victoire pour l’ensemble du secteur et pour les entreprises que nous défendons.

Partager avec vos clients

Sophos Intercept X et Sophos XDR réunissent des mesures actives d’atténuation des attaques, notamment la première protection adaptative contre les attaques qui active des défenses renforcées lorsqu’une attaque au clavier est détectée. Vous bénéficiez également d’un contexte d’attaque exploitable et des renseignements sur les menaces, ainsi qu’une plate-forme intuitive de détection et de réponse aux menaces.

Découvrez-en plus sur Sophos Intercept X et sur Sophos XDR, découvrez les ressources marketing et commerciales, et consultez également le rapport complet.

Pour partager cette nouvelle avec vos clients, veuillez vous rendre sur le Portail Partenaires Sophos où vous pourrez télécharger un modèle d’email.