Si avvicina il lancio dell’Early Access Program (EAP) di Sophos ZTNA, previsto nei prossimi quindici giorni. Desideriamo quindi rispondere alle vostre domande sulla nostra soluzione e fornire altre informazioni. Le iscrizioni all’Early Access Program sono già aperte, potete registrarvi oggi stesso per rimanere aggiornati ed essere tra i primi a sapere quando avrà inizio.

Iscrizione all’Early Access Program

L’inizio dell’Early Access Program è previsto per la prima metà del prossimo mese. Le iscrizioni all’EAP sono già aperte e voi e i vostri clienti potete registrarvi oggi stesso alla pagina sophos.com/ztna. Vi informeremo dell’inizio del programma non appena sarà disponibile.

Registrazione del webcast su ZTNA

Se la settimana scorsa vi siete persi la nostra sessione SophSkills dedicata all’EAP di ZTNA e alle novità che riserva (inclusa la demo di una build non definitiva), potete visualizzarne la registrazione cliccando qui.

Domande frequenti su Sophos ZTNA

ZTNA: di che cosa si tratta?

Vi invitiamo a leggere questo articolo per una panoramica di Zero Trust Network Access.

Quali sono i vantaggi di ZTNA (rispetto alle VPN di accesso remoto)?

Anche se le VPN di accesso remoto continuano a essere una soluzione valida, ZTNA offre vari vantaggi aggiuntivi che rendono questa opzione più desiderabile per connettere gli utenti ad applicazioni e dati essenziali:

- Controllo più granulare: ZTNA offre un controllo più granulare sugli utenti che possono accedere alle applicazioni e ai dati, in quanto limita i movimenti laterali e ottimizza la segmentazione. La VPN non offre molta flessibilità: generalmente le VPN concedono accesso a tutti gli elementi presenti nella rete, una volta che l’utente vi si connette.

- Sicurezza potenziata: ZTNA elimina il concetto di attendibilità implicita e integra policy basate sullo stato e sull’integrità dei dispositivi per ottimizzare ulteriormente la sicurezza. La VPN non tiene in considerazione lo stato dei dispositivi e può quindi mettere a repentaglio i dati delle applicazioni in caso di dispositivi compromessi o non conformi alle policy.

- Registrazione semplificata dei dipendenti: ZTNA semplifica notevolmente il processo di implementazione e registrazione di nuovi dipendenti, specialmente quelli in smart working. La VPN è molto più complicata e difficile da configurare e implementare.

- Trasparenza per gli utenti: ZTNA offre una trasparenza per gli utenti che funziona, con una gestione delle connessioni priva di difficoltà. Una VPN può essere complicata e generare richieste di assistenza tecnica.

Che cosa include Sophos ZTNA?

Sophos ZTNA è un nuovo prodotto basato e gestito sul cloud, che permette di proteggere le applicazioni di rete in maniera semplice e trasparente, grazie ai suoi controlli granulari. L’Early Access Program di questa soluzione è previsto per il mese prossimo.

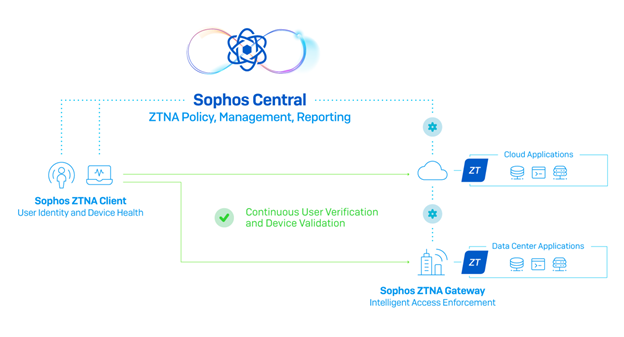

Sophos ZNTA consiste in tre componenti:

- Sophos Central: la piattaforma definitiva per la gestione e la reportistica basata sul cloud per tutti i prodotti Sophos, incluso Sophos ZTNA. Sophos ZTNA è perfettamente compatibile con Sophos Central, per garantire un’implementazione semplice e massima granularità per le policy, con report approfonditi e disponibili dal cloud.

- Sophos ZTNA Gateway: un’appliance virtuale compatibile con diverse piattaforme, che permette di proteggere le applicazioni di rete on-premise e nel cloud pubblico; inizialmente supporterà AWS e VMware ESXi, e successivamente potrà essere utilizzata anche con Azure, Hyper-V, Nutanix e altri.

- Sophos ZTNA Client: offre connettività trasparente e priva di complicazioni, garantendo agli utenti finali accesso alle applicazioni controllate, in base all’identità e allo stato di integrità dei dispositivi. Si integrerà con Synchronized Security per lo stato di Heartbeat e di integrità dei dispositivi. Sarà semplicissimo da implementare da Sophos Central, in quanto potrà essere aggiunto a Intercept X con un solo clic. In alternativa, sarà possibile utilizzarlo in modalità standalone con qualsiasi client AV desktop (lo stato di integrità dovrà essere fornito dal Centro sicurezza PC Windows). Inizialmente supporterà Windows, per poi seguire con macOS, Linux e le piattaforme per dispositivi mobili.

Quando sarà disponibile Sophos ZTNA?

La prima fase dell’Early Access Program (EAP) è prevista per l’inizio di marzo, mentre il lancio del prodotto avverrà verso la metà del 2021. È possibile iscriversi subito all’EAP.

Quali tipi di applicazioni sono compatibili con ZTNA?

Sophos ZTNA è in grado di fornire connettività per tutte le applicazioni di rete ospitate sulle reti aziendali on-premise, nel cloud pubblico o su qualsiasi sito di hosting. Questo significa tutto: dall’accesso tramite RDP alle condivisioni file di rete, fino ad applicazioni come Jira, wiki, repository del codice sorgente, app di supporto e ticketing, ecc.

ZTNA non controlla l’accesso ad applicazioni SaaS come Office365 o SalesForce.com, che sono applicazioni pubbliche connesse a internet progettate per fornire servizi a molti clienti. L’accesso protetto a queste applicazioni viene fornito dal vendor SaaS e dall’applicazione ed è ulteriormente ottimizzato dall’autenticazione a fattori multipli.

Quali piattaforme client, gateway e di identità saranno supportate?

- Client: le piattaforme client includeranno inizialmente un’opzione indipendente dal client per tutte le piattaforme (EAP 1), successivamente il supporto nativo di Windows (EAP 2 e disponibilità generale), il supporto di macOS (inizio del 2022) e in futuro Linux e piattaforme per dispositivi mobili (iOS e Android). inizialmente, lo stato di integrità verrà valutato in base allo stato di Synchronized Security Heartbeat (EAP 2 e disponibilità generale), in seguito dal Centro sicurezza PC Windows (inizio del 2022) e infine da ulteriori sistemi di valutazione dei dispositivi in futuro.

- Gateway: le piattaforme gateway saranno esclusivamente appliance virtuali (non hardware) e includeranno inizialmente VMware ESXi per l’EAP 1 e successivamente il cloud pubblico AWS per l’EAP 2 e la disponibilità generale. Dopo il lancio, le opzioni disponibili verranno estese per includere altre piattaforme come Azure, Hyper-V, Nutanix, K8S e GCP.

- Provider di identità: per l’identità, Sophos ZTNA supporterà inizialmente Azure Active Directory (AD) per l’EAP 1 e Okta per l’EAP 2. I servizi directory supportati per l’EAP 2 e la disponibilità generale includeranno Azure e AD on-premise (inclusa la sincronizzazione AD attualmente supportata da Sophos Central). I clienti potranno subito usufruire delle opzioni di autenticazione a fattori multipli di Azure, mentre il supporto di altre soluzioni di autenticazione a fattori multipli verranno introdotte in un rilascio futuro.

ZTNA è un prodotto standalone, oppure richiede un altro prodotto Sophos?

Sophos ZTNA è un prodotto standalone e non richiede alcun altro prodotto Sophos. È gestito da Sophos Central, che è gratuita, e naturalmente offre moltissimi vantaggi per i clienti in presenza di altri prodotti Sophos. Può essere distribuito con semplicità estrema insieme a Intercept X, ma Intercept X non è un requisito obbligatorio. Sophos ZTNA è compatibile con gli AV per desktop e i firewall di qualsiasi vendor.

Come avverrà l’implementazione del client di Sophos ZTNA?

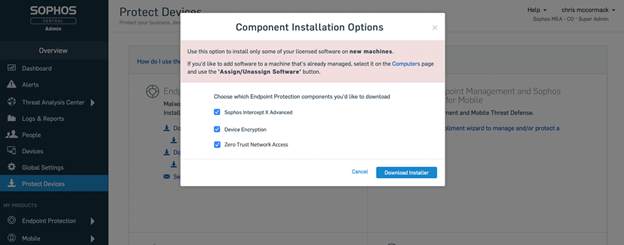

Sophos ZTNA sarà un’opzione facile da installare insieme a Intercept X e a Device Encryption quando si mettono in sicurezza i dispositivi con Sophos Central, proprio come si può vedere di seguito…

ZTNA si integrerà con Sophos XG Firewall e Intercept X?

Sophos ZTNA è completamente compatibile con XG Firewall e Sophos Intercept X. Utilizza infatti il Security Heartbeat per valutare lo stato di integrità dei dispositivi, che a sua volta può essere utilizzato nelle policy ZTNA. Come già indicato, l’implementazione del client ZTNA avviene in maniera semplicissima come parte del processo di distribuzione di Intercept X: basta semplicemente spuntare una casella. Naturalmente Sophos ZTNA può funzionare perfettamente anche con prodotti AV per desktop e firewall di altri vendor, ma offrirà maggiori vantaggi se utilizzato con altri prodotti Sophos, come ad es. XG Firewall e Intercept X.

Come sono strutturati le licenze e i prezzi?

Le licenze Sophos ZTNA verranno calcolate in base agli utenti, proprio come avviene per i nostri prodotti Endpoint. Non considereranno il numero di dispositivi di un utente, ma semplicemente il numero di utenti: un utente con 3 dispositivi richiederà pertanto solamente una licenza.

I clienti possono implementare la quantità di gateway ZTNA desiderata, a seconda di quanti ne occorrano per proteggere tutte le app. L’utilizzo dei gateway e della gestione da Central non prevede costi extra.

Quali sono le differenze tra ZTNA e…

DUO?

DUO è un provider di tecnologie di identità che utilizza principalmente l’autenticazione a fattori multipli (Multi-Factor Authentication, MFA) per aiutare gli utenti a verificare la propria identità. Identità e MFA, e di conseguenza anche DUO, sono componenti di una soluzione ZTNA. ZTNA verifica anche lo stato di integrità del dispositivo. Sophos ZTNA supporterà inizialmente l’MFA di Azure e qualsiasi provider di identità integrabile ad Azure, inclusi Duo e altre soluzioni MFA.

NAC?

Le tecnologie NAC e ZTNA possono sembrare simili, in quanto entrambe forniscono accesso, ma a parte questo non ci sono altre analogie. Network Access Control (NAC) consente di controllare l’accesso fisico alla rete locale on-premise. ZTNA permette di controllare l’accesso ai dati e ad applicazioni di rete specifiche, indipendentemente dalla rete nella quale sono situati.

VPN?

Anche se le VPN di accesso remoto sono state molto utili, ZTNA offre vari vantaggi rispetto a una VPN, come indicato sopra. Naturalmente ci saranno alcuni casi in cui la VPN continuerà a essere una soluzione valida… Laddove un numero piuttosto limitato di persone (ad es. il personale IT) ha bisogno di maggiore accesso alle applicazioni e ai servizi di rete per gestirli. E naturalmente la VPN continuerà a essere indispensabile per la connettività site-to-site. Tuttavia, per la maggior parte delle organizzazioni, ZTNA può sostituire la VPN di accesso remoto per offrire una soluzione più efficace, granulare e allo stesso tempo più semplice e trasparente per gli utenti.

I firewall?

ZTNA è un elemento complementare per il firewall, proprio come lo è una VPN per il firewall. Naturalmente il firewall svolge un ruolo di importanza critica nella sicurezza della rete aziendale e delle risorse dei data center, in quanto offre protezione contro attacchi, minacce e accessi non autorizzati. ZTNA potenzia il Firewall aggiungendo controlli granulari e protezione per le applicazioni di rete nel cloud oppure on-premise.

WAF?

WAF e ZTNA sono progettati per difendere diversi tipi di applicazioni da diversi tipi di utenti. I WAF sono realizzati per mettere in sicurezza le applicazioni pubbliche per mezzo di firewall, rilevamento delle minacce e altri strumenti di protezione avanzata come ad es. le soluzioni di difesa dagli attacchi SQL injection. ZTNA controlla l’accesso alle applicazioni interne. Non è progettato per fornire accesso pubblico, bensì per impedire agli utenti esterni di accedere alle app protette con ZTNA.

Synchronized Security?

Concettualmente, ZTNA e Synchronized Security sono simili, in quanto ambedue utilizzano lo stato di integrità dei dispositivi per stabilirne i privilegi di accesso alla rete. Uno dei componenti essenziali di Sophos ZTNA sarà infatti Security Heartbeat, che verrà utilizzato per valutare lo stato di integrità dei dispositivi. In presenza di un utente con un dispositivo avente Heartbeat rosso, sarà possibile imporre limitazioni di accesso alle applicazioni mediante l’uso di policy, analogamente a come è possibile limitare l’accesso alla rete con il firewall. Tuttavia ZTNA va oltre, aggiungendo a queste funzionalità di Synchronized Security anche l’integrazione della verifica dell’identità degli utenti. Inoltre, ZTNA si focalizza principalmente sul controllo dei privilegi e dell’accesso alle applicazioni, mentre Synchronized Security è un sistema realizzato per attivare una risposta automatica alle minacce e per impedire che queste minacce possano spostarsi all’interno della rete, prevenendo così il furto di dati.

SASE?

SASE, l’acronimo di Secure Access Service Edge, è un’architettura che consente l’adozione del cloud per le strutture di rete e di sicurezza. Include vari componenti, quali firewall, SD-WAN, Secure Web Gateway, CASB e ZTNA, ed è realizzato per proteggere qualsiasi utente su qualsiasi rete e in qualsiasi parte del cloud. Come si può vedere, ZTNA è uno dei componenti del SASE e sarà un elemento fondamentale della nostra strategia SASE.