Sophos ZTNA のアーリー アクセス プログラム (EAP) の発表を今後数週間以内に予定していますので、当社のソリューションと今後の予定についてお客様の多くのご質問にお答えしたいと思います。 また、今すぐアーリー アクセス プログラムに登録することで、最新情報を入手し、いち早く EAP の開始時期を知ることもできます。

アーリー アクセス プログラムの登録

アーリー アクセス プログラムは来月初めに開始される予定です。 パートナー様と御社のお客様は sophos.com/ztna より今すぐ EAPに登録できます。 このプログラムが開始され次第お知らせします。

ZTNA の録画版ソフォスウェビナーの視聴

先日実施された ZTNA EAP プログラムの概要と今後の予定について説明された最新の SophSkills のセッションを万が一見逃された場合は、こちらより録画を視聴できます。

Sophos ZTNA に関するよくある質問

ZTNA とは何ですか?

Zero Trust Network Access の概要については、以前の記事をご確認ください。

ZTNA のメリットは何ですか (リモートアクセス VPN と比較した場合)?

リモートアクセス VPN は引き続き機能しますが、ZTNA には、重要なアプリケーションやデータにユーザーを接続する、より魅力的なソリューションとなる多くのメリットが追加されています。

- より詳細に制御:ZTNA を使用すると、ラテラルムーブメントを最小限に抑えたり、セグメントを改良するアプリケーションやデータにアクセスできるユーザーをより詳細に制御できます。 VPN は絶対的であり、いったんネットワークに接続されると、VPN は通常すべてのものにアクセスできます。

- セキュリティの向上:ZTNA は絶対的な信頼を排除し、アクセスポリシーにデバイスステータスと正常性を組み込んで、セキュリティをさらに強化します。 VPN では、侵害されたデバイスやコンプライアンス違反の可能性のあるデバイスに対して、アプリケーションデータを危険にさらすデバイスステータスを考慮することはありません。

- 雇用者の登録が容易:ZTNA は、特にリモートで業務をしている場合、新規雇用者のロールアウトや登録が非常に簡単になります。 VPN のセットアップと導入は、より多くの課題があり、導入のハードルが高くなります。

- ユーザーに対する透明性:ZTNA は、シームレスな接続管理により、ユーザーに「問題なく機能」する透明性を提供します。 VPN では難しく、情報システムや管理者への問い合わせが増えるでしょう。

Sophos ZTNA には何が含まれていますか?

Sophos ZTNA は、まったく新しいクラウド配信のクラウド管理型製品で、重要なネットワークアプリケーションをきめ細やかな制御で簡単かつ透明性のある保護をします。 来月アーリーアクセスを開始する予定です。

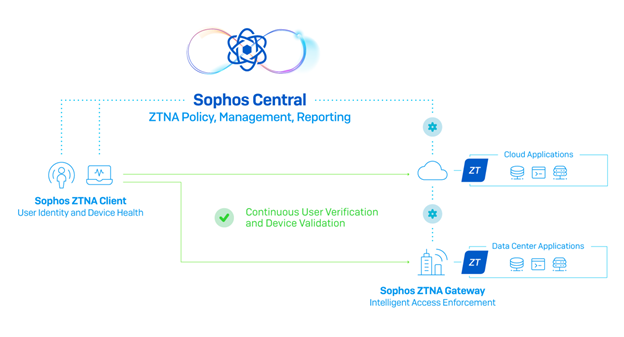

Sophos ZNTA は次の 3つの構成要素から成り立っています。

- Sophos Central – Sophos ZTNA を含むすべてのソフォスの製品群に究極のクラウド型管理やレポートソリューションを提供します。Sophos ZTNA は、簡単な導入、きめ細かいポリシー管理、クラウドからの洞察に優れたレポートを提供する Sophos Central で使用できる完全なクラウド対応製品です。

- Sophos ZTNA ゲートウェイ – ネットワークアプリケーションを保護するためのさまざまなプラットフォーム用の仮想アプライアンスとしてオンプレミスまたはパブリッククラウドで提供されます。AWS と VMware ESXi のサポートの次には Azure、Hyper-V、Nutanix などが予定されています。

- Sophos ZTNA クライアント – ID とデバイスのセキュリティ状態に基づいて、エンドユーザー向けに制御されたアプリケーションへ透明性がありシームレスな接続を提供します。この製品は、Synchronized Security for Heartbeat とデバイスのセキュリティ状態とを統合します。Sophos Central からの導入は非常に簡単です。ワンクリックのみで Intercept X と同時に簡単に導入するオプション、または任意のデスクトップ AV クライアント (Windows Security Center からセキュリティ状態を取得) とスタンドアロンで動作させることができます。最初は Windows をサポートし、その後 macOS、Linux とモバイルデバイスプラットフォームの順でサポートしていきます。

Sophos ZTNA はいつ発売されますか?

アーリー アクセス プログラム (EAP) の第一段階は、3月上旬を目標としています。 発売は 2021年半ば頃を予定しています。EAP はこちらからすぐに登録できます。

ZTNA に理想的なアプリケーションはどのようなものですか?

Sophos ZTNA は、企業のオンプレミスネットワーク、もしくはパブリッククラウドやその他のホスティングサイトでホストされるネットワークアプリケーションに安全な接続を提供できます。 ネットワークファイル共有への RDP アクセスから Jira、Wiki、ソースコードリポジトリ、サポートおよびチケットアプリなどのアプリケーションまですべてが対象です。

ZTNAは、 SalesForce.com や Office365 のような SaaS アプリケーションにアクセスを制御しません。これは、デザインごとに多くの顧客に提供するパブリックインターネット向けのアプリケーションです。 SaaS ベンダーとアプリケーションが、これらのアプリケーションに安全なアクセスを提供し、多要素認証により、さらに強化されます。

どのクライアント、ゲートウェイ、ID プラットフォームがサポートされますか?

- クライアント: クライアントプラットフォームでは、最初はすべてのクライアントプラットフォーム (EAP1)、ネイティブ Windows サポート (EAP2 と GA)、 Mac サポート (2022年初頭) 、その後 Linux とモバイルデバイスプラットフォーム(iOS および Android) を今後含みます。デバイスのセキュリティ状態は、最初に Synchronized Security Heartbeat のステータス (EAP2 および GA)を介して評価され、次に Windows Security Center (2022年初頭)に追加されたデバイス評価をし、今後統合されます。

- ゲートウェイ: ゲートウェイプラットフォームは、仮想アプライアンスのみ(ハードウェアなし)で、まずは EAP1 用の VMware ESX、次に EAP2 および GA 用の AWS パブリッククラウド が含まれます。 これは、のちに Azure、Hyper-V、Nutanix、K8S、および GCP などの他のプラットフォームにも拡張されます。

- IdP (Identity Provider): ID プラットフォームについては、Sophos ZTNA は最初に EAP1 の Azure Active Directory (AD) と EAP2 の Okta をサポートします。EAP 2 および GA でサポートされるディレクトリサービスには、Azure とオンプレミス AD (現在 Sophos Central でサポートされている AD Sync を含む)が含まれます。お客様は、今後のリリースで提供されるサードパーティ製の MFA ソリューションのサポートにより、すぐに Azure の MFA オプションを利用できます。

ZTNA はスタンドアロン製品ですか、それとも別のソフォス製品が必要ですか?

Sophos ZTNA はスタンドアロン製品で、別のソフォス製品を必要としません。 Sophos Central により無料で管理されており、お客様がほかのソフォス製品をお使いの場合は数多くのメリットがあります。 Intercept X と同時に簡単に導入できますが、Intercept X は必須ではありません。 Sophos ZTNA は、あらゆるベンダーのデスクトップ AV またはファイアウォールと連動できます。

Sophos ZTNA クライアントの導入はどのように機能しますか?

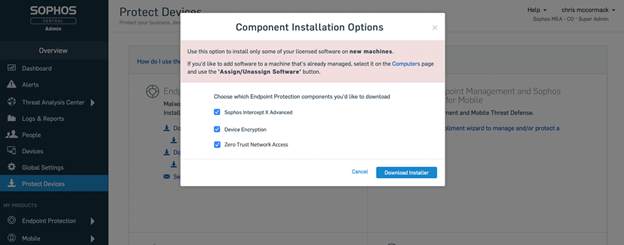

Sophos ZTNA は、Sophos Central からデバイスを保護する際に、Intercept X およびデバイス暗号化と一緒に簡単に導入できるオプションです。以下をご覧ください。

ZTNA は Sophos XG Firewall および Intercept X と統合されますか?

Sophos ZTNA は、XG Firewall および Sophos Intercept X と完全に互換性があります。実際、Security Heartbeat を利用して、ZTNA ポリシーで使用できるデバイスのセキュリティ状態を評価します。 前述したように、ZTNA クライアントの導入は、Intercept X ロールアウトの一部として簡単に実行できます。これは、ただボックスにチェックを入れるだけです。 もちろん、Sophos ZTNA は他のベンダーのデスクトップ AV やファイアウォール製品と完全に連動することもできますが、XG Firewall および Intercept X などのソフォス製品との連携でさらに優れます。

ライセンスと価格設定はどのように機能しますか?

Sophos ZTNA はエンドポイント製品のようにユーザーベースでライセンス供与されます。 そして、ユーザーデバイスごとではなく、ユーザーごとだけであるため、ユーザーが 3台のデバイスを所有している場合は、必要なライセンスは 1つのみです。

お客様は、すべてのアプリを保護するために必要な ZTNA ゲートウェイの数を導入することができます。 ゲートウェイまたは Central 管理は料金はかかりません。

次のネットワークと ZTNA とを比較した場合

Duo とでは?

Duo は、多要素認証 (MFA) に重点を置いた ID テクノロジープロバイダーで、ユーザーが ID を確認できるように支援します。 ID と MFA、つまり Duo は ZTNA ソリューションの一部です。 また、ZTNA は、デバイスの正常性も確認します。 Sophos ZTNA は、初めに Azure MFA および Duo や他の MFA ソリューションを含む Azure と統合する IdP (Identity Provider) をサポートします。

NAC とでは?

NAC および ZTNA テクノロジーは、どちらもアクセスを提供するものであるため同じように聞こえますが、この類似性にある違いについて説明します。 NAC (ネットワークアクセスコントロール) は、ローカルのオンプレミスネットワークへの物理的なアクセスを制御することに焦点を当てています。 ZTNA は、データと特定のネットワークアプリケーションがどのネットワークにあるかに関係なく、アクセスを制御することに関心を持っています。

VPN とでは?

リモートアクセス VPN は十分なサービスを提供してくれますが、ZTNA には上記で概説した VPN と比較した際に多くのメリットがあります。 もちろん、VPN が引き続き優れたソリューションである状況もあります。たとえば、比較的少人数 (IT 部門など) がネットワークアプリケーションやサービスを運営するために幅広いアクセスが必要な場合です。 そしてもちろん、VPN はサイト間接続に役立ちます。 しかし、ほとんどの組織のユーザーにとって ZTNA は、リモートアクセス VPN 取って代わり、ユーザーにとってより透明性に優れ、より簡単でありながらも、さらに細かで向上したセキュリティソリューションを提供ます。

ファイアウォールとでは?

ZTNA は、VPN と同様ファイアウォールを無料で利用できます。 もちろん、ファイアウォールは、企業のネットワークやデータセンターのアセットの攻撃、脅威、不正アクセスから保護するうえで、非常に重要な役割を依然として果たします。 ZTNA は、クラウドまたはオンプレミスのネットワークアプリケーションに対し、詳細な制御やセキュリティを追加することで、ファイアウォールを強化します。

WAF とでは?

WAF と ZTNA は、異なるタイプのユーザーから異なる種類のアプリケーションを保護するように設計されています。 WAF は、ファイアウォール、脅威検出、SQL インジェクション攻撃防御などの他の強化機能を提供することで、パブリックアプリケーションを保護し、セキュリティを確保するように設計されています。 ZTNA は、内部のアプリケーションにアクセスを制御するように設計されており、パブリックアクセスを提供するようには設計されていません。実際、パブリックユーザーが ZTNA で保護されたアプリにアクセスできないように設計されています。

Synchronized Security とでは?

ZTNA および Synchronized Security は、どちらもデバイスのセキュリティ状態を使用してネットワークアクセス権限を判断できるという点で概念的には類似しています。 実際、Sophos ZTNA は、デバイスのセキュリティ状態を評価する際の重要なコンポーネントとして Security Heartbeat を使用します。 ユーザーが Red Heartbeat を搭載したデバイスを持っている場合、ファイアウォールでネットワークアクセスが制限できるように、ポリシーによりアプリケーションアクセスを制限できます。しかし、ZTNA は、ユーザー ID 検証を統合することで、Synchronized Security よりもさらに強化されます。 また、ZTNA は、アプリケーションへの権限やアクセスの制御に重点を置く一方、 Synchronized Security は脅威への自動応答や脅威をデータの移動や盗難から保護することに重点を置いています。

SASE とでは?

SASE (読み方「サシー」)、または Secure Access Service Edge は、ネットワーキングとセキュリティに関するクラウド配信に関するものであり、ファイアウォール、SD-WAN、Secure Web Gateway、CASB、および ZTNA など、クラウドを介してあらゆるネットワーク上のあらゆる場所でユーザーを保護するために設計されたの多くのコンポーネントを含みます。 このように、ZTNA は SASE のコンポーネントであり、全体的な SASE 戦略において重要な部分であります。